Articol original

Sistem de control al accesului și sistem de interblocare pentru Centrul de Imunologie Moleculară

Controlul accesului și interblocării accesului Sistem pentru centrul de imunologie moleculară

ING. Marcel Pedreira Marcel1, Dr. Valery Moreno Vega2

1. Centrul de imunologie moleculară, Havana, Cuba, e-mail: [email protected].

2. Departamentul automat, Facultatea de Inginerie Electrică, Institutul Superior Politehnician José Antonio Eheverría, Havana, Cuba. E-mail: [email protected].

Rezumat

În prezent, proiectarea și dezvoltarea unui sistem de control al accesului și interblocarea în centrul de imunologie moleculară deoarece Sistemele comerciale de acest tip instalate în acest centru nu îndeplinesc toate nevoile. Sistemul propus este alcătuit din două carduri electronice: controlerul ușii și controlerul de interblocare, ambele au fost dezvoltate pe baza microcontrolerului Microchip programate utilizând compilatorul CCS PCW. Aceste carduri sunt capabile să comunice cu dispozitive de citire a codului de bare, proximitate, biometrică sau oricare altul care transmite prin protocolul Wiegand. Acestea trebuie, de asemenea, să fie configurate să funcționeze într-un mod dorit, pentru aceasta, o aplicație software de parametrizare a fost dezvoltată utilizând QT, cum ar fi cadrul și implementarea unor practici eficiente de inginerie software. Această aplicație comunică cu controlorii prin RS232 cu protocol Modbus.

Cuvinte cheie: controlul accesului, interlock, microcontroler, modbus, wiegand, inginerie software.

Această lucrare prezintă designul și dezavantajul unui sistem de control și interblocare pentru centrul de imunologie moleculară, deoarece sistemele comerciale instalate în acest centru nu îndeplinesc toate nevoile . Sistemul propus este alcătuit din două panouri electronice: controlerul ușii și controlerul de interblocare, ambele au fost dezvoltate pe baza microcontrolerului PIC al microcipului programat utilizând compilatorul CCS PCW. Aceste carduri sunt capabile să comunice cu dispozitive cum ar fi citirea codurilor de bare, proximitatea, biometria sau orice altceva care transmite prin protocolul Wiegand. Acestea trebuie, de asemenea, să fie configurate să funcționeze într-o manieră dorită și, prin urmare, aplicația software a fost dezvoltată utilizând QT ca cadru și implementarea practicilor eficiente de inginerie software. Această aplicație comunică cu controlorii prin RS232 utilizând Protocolul Modbus.

Cuvinte cheie: controlul accesului, interlocking, microcontroler, modbus, wiegand, inginerie software.

Introducere

Conceptul de control al accesului a fost utilizat în mai multe contexte, este asociat cu conceptele de securitate informatică și rețelele de calculatoare. Cu toate acestea, în această lucrare, sistemul este menționat legat de ușile unei edificări. În conformitate cu aceste principii, un sistem de control al accesului administrează intrarea în zonele restrânse și împiedică persoanele neautorizate sau nedorite să aibă libertatea de a accesa anumite spații. De asemenea, puteți cunoaște asistența personalului, programul de venituri și absolvire și, de asemenea, să puteți avea un control istoric al intrărilor de oameni în toate domeniile.

Sistemele de control al accesului sunt formate din diferite dispozitive sau componente. Controlerele de ușă constituie elementul fundamental sau de inteligență într-un sistem de control al accesului. Pe de altă parte, dispozitivele de citire sunt utilizate pentru identificarea utilizatorului printr-o anumită tehnologie, cum ar fi codul de bare, radiofrecvența sau codul de biometrie. Elementele finale de acțiune sunt responsabile pentru blocarea fizică a ușilor, pot fi șuruburi sau încuietori electronice, Electromagneți etc. În plus, aceste sisteme prezintă în mod normal un software de supraveghere care operează pe toți controlorii aranjați în rețea și, astfel, efectuează monitorizarea și controlul. Este de asemenea posibil să se integreze circuitele de televiziune închise, sistemele de stingere a incendiilor, împotriva intrușilor și mecanismelor de interblocare Folosind acestuia din urmă, accesul la o zonă comună între două uși poate fi blocat când unul dintre ele a fost deschis.

Centrul de imunologie moleculară (CIM), aparținând polului științific în vestul capitalei cubanez, este o instituție specializată în cercetarea, dezvoltarea și fabricarea produselor biofarmaceutice pentru lupta împotriva cancerului de pornire a cancerului Cultura celulelor de mamifere în conformitate cu reglementările bunelor practici de producție (GMP). Acest centru, precum și alte polo dedicate biotehnologiei, au zone de producție numite camere curate special concepute pentru a obține niveluri scăzute de contaminare.Aceste camere au parametrii strict controlați de mediu: particule în aer, temperatură, umiditate, debit de aer, presiune interioară, iluminare etc.1

Sistemul de control al accesului joacă un rol important în atingerea unui astfel de scop. În prezent, două sisteme de control al accesului și de interblocare ale diferiților producători sunt în funcțiune: Kantech și Siemens. Aceste sisteme au următoarele dezavantaje în aplicarea lor:

· Arhitectură închisă. Există incompatibilitate în ceea ce privește protocoalele de comunicații, baze de date etc. Din acest motiv, informațiile sunt fragmentate sau divizate, ceea ce face dificilă un nivel central la un nivel central.

· suport tehnic. Dificultățile au fost prezentate cu obținerea de carduri de proximitate și sunt în prezent epuizați lucrătorii existenți care au nevoie de a intra într-o anumită zonă care nu au mijloacele de a face acest lucru.

· În ciuda faptului că au fost sisteme bine eficiente și robuste, au fost date anumite circumstanțe în care nu sunt eficiente sau nu pot rezolva problema utilizând sistemul numai cu opțiunile pe care le aduce prin definiție.

Pentru acest motiv, a fost ridicată necesitatea implementării unui nou sistem de control al accesului și a sistemului de control al interblocării, care este pe deplin dezvoltată în CIM.éte va permite gestionarea centrală a informațiilor și un nivel mai ridicat de configurare, personalizare și extinderea, permițând furnizarea nevoilor care nu au fost soluționate de sistemele de plată instalate în prezent.

În această lucrare, procesul de dezvoltare a sistemului propus este descris pentru rezolvarea problemei anterioare. În secțiunea 2, o descriere este dată, aproximativ, a sistemului menționat, subliniind elementele care le compun, precum și protocoalele utilizate. În secțiunea 3, proiectarea controlorilor este detaliată, spune hardware și firmware, necesară pentru funcționare. Secțiunea 4 abordează întregul proces de dezvoltare a aplicației software de parametrizare a fiecărui controlor. În cele din urmă, secțiunea 5 descrie rezultatele obținute în implementarea sistemului la scară pilot.

Prezentare generală a sistemului propus

Soluția prezentată constă dintr-un sistem compus din două elemente fundamentale: controlerul ușii și controlerul de interblocare. Ambele sunt carduri electronice cu scopuri diferite în cadrul sistemului.

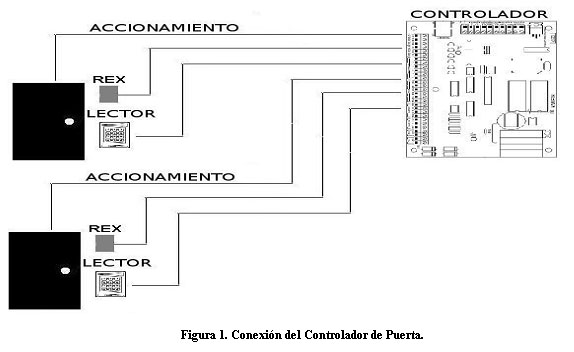

Funcția controlerului de ușă este, după cum indică numele acestuia, controlul ușilor. Un controler de acest tip poate controla maximum două uși. În acest mod, este responsabil pentru primirea cererii de acces care provine din elementul de identificare, determinați dacă codul de sosire are acces la ușa specificată în funcție de configurația anterioară și, dacă este pozitiv sau valid, apoi deblocați ușa în cauză. Figura 1 prezintă conexiunea acestui controler. Trebuie remarcat faptul că acest lucru este capabil să primească codificarea trimisă de la orice cititor care implementează formatul protocolului Wiegand 26. Acest protocol este deschis și este considerat un standard în cadrul sistemelor de control al accesului. În acest fel, este garantată comunicarea cu o gamă largă de dispozitive de citire care apar în prezent.

Un alt element asociat sistemului este un dispozitiv care să detecteze cazul în care un utilizator dorește să iasă dintr-un loc prin unele controlată ușă, adică în partea opusă în care se află cititorul. Aceste cazuri se numesc Rex (cererea de ieșire) în majoritatea sistemelor de control al accesului și un element este inclus în hardware-ul sistemului care notifică, printr-un semnal, această acțiune la controler. Acest element poate fi un senzor de prezență sau un buton simplu.2

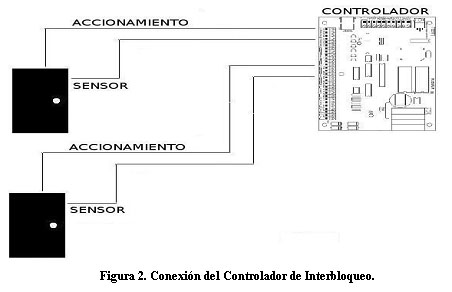

Controlerul de interblocare este responsabil pentru adăugarea capacității de interblocare în sistem. Acest mecanism constă în blocarea uneia sau mai multor uși după detectarea deschiderii unei uși date. Acest lucru se face, desigur, cu o configurație prealabilă a controlerului, unde se stabilește această relație sau interacțiune între ușă. Acest sistem poate avea multe utilizări sau aplicații și, în cazul CIM, este utilizat pentru a reduce riscurile de contaminare încrucișată, un concept asociat cu GMP în care o persoană care părăsește zona curată poate induce poluarea celui care intră. Figura 2 prezintă conexiunea acestui dispozitiv.

Aceste dispozitive trebuie să fie configurate sau parametrizate, astfel încât acestea să efectueze funcția dorită. Pentru aceasta, este dezvoltat un instrument software care comunică cu acestea printr-un port RS-232 folosind un PC. Protocolul de comunicare între aplicație și dispozitiv este Modbus.Acest protocol deschis a fost implementat astfel încât controlorii să poată comunica cu cel mai mare număr de software posibil, facilitând astfel furtuii sau facilități la sistem, cum ar fi posibilitatea supravegherii centrale printr-o SCADA, pentru a cita un exemplu.

Cele două carduri se bazează pe microcontrolerele Microchip PIC, datorită diferenței de mare difuzie care există de aceste dispozitive și pentru disponibilitatea acestora cu instrumentele lor asociate pentru a implementa și verifica aplicațiile de acest tip în CIM. Programarea microcontrolerelor a fost făcută utilizând compilatorul CCS PCW, pentru motivele de cunoștințe ale autorului și, de asemenea, pentru disponibilitatea legală a software-ului menționat în centru. Testele de configurare hardware ale dispozitivelor au fost efectuate utilizând pozechool, un instrument constând dintr-un model sau un protoboard pentru reglarea aplicațiilor utilizând microcontrolere PIC. Aplicația de parametrizare a fost dezvoltată utilizând cadrul QT, pentru că este o platformă puternică open source foarte difuzată în acest moment.

Wiegand Protocol

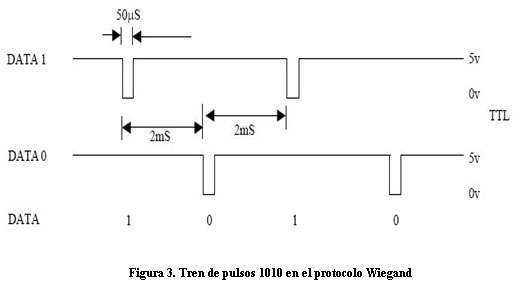

Acest protocol este unidirecțional și permite transferul de date de la un cititor la controler. Deși a fost concepută pentru cititorii de efectul Wiegand, având în vedere eficiența sa în acest domeniu, a fost, de asemenea, implementată în cititori cu o altă tehnologie, cum ar fi cele de proximitate sau radiofrecvență și chiar în tastaturi numerice. Protocolul stabilește liniile de date, puterea și semnalizarea. Liniile de semnalizare sunt cele utilizate pentru manipularea și LED-urile din corn, care posedă în mod normal acești cititori, în timp ce transmisia de date se efectuează prin trei fire:

· date1: linie pentru a trimite logicale.

· date0: linie pentru a trimite zerouri logice.

· GND: Lindă de referință a ambelor.

Figura 3 reprezintă grafic acest sistem de transmisie. În starea de repaus, liniile Date1 și Date0 sunt la un nivel ridicat. Pentru a transmite un pic în `1’se Trimiteți un impuls de nivel scăzut de 50 ìS Durata prin linia Data1, în timp ce datele 0 rămân ridicate. Dimpotrivă, pentru a transmite un pic la „Ce se face este să trimiteți un impuls scăzut, de aceeași durată, ci de linia de date0 în timp ce linia de date1 rămâne ridicată. Separarea dintre fiecare puls și următorul este de aproximativ 2 ms.

Utilizarea acestui sistem Orice număr de biți poate fi transmis. Cu toate acestea, există un consens internațional care utilizează un anumit număr de biți și interpretarea acestora. Formatul cel mai frecvent utilizat și, prin urmare, angajatul din acest proiect este Wiegand26, care specifică faptul că primul bit (B0) este paritatea primelor 12 biți transmise (B1: 12), în următorii opt (B1: B8) constituie Un număr întreg de 8 biți numiți Codul Facility, următorii 16 biți (B9: B24) reprezintă un număr întreg de 16 biți numit cod de utilizare și ultimul bit (B25) este paritatea ciudată a ultimelor 12 biți transmise (B13: B24). 2

Modbus Protocol

Protocolul Modbus se bazează pe arhitectura Master / Slave. Proiectat în 1979 de către compania Modicon pentru gama sa PLC, a devenit un protocol standard de comunicare standard în industrie și este că se bucură de disponibilitate mai mare pentru conectarea dispozitivelor inteligente. Se datorează în principal celorlalte motive:

· Este public.

· Implementarea dvs. este ușoară și necesită puțină dezvoltare.

· Manipulați blocurile de date fără a avea restricții.

Uneori, în literatura de specialitate se referă la MODBUS ca o structură de mesaje, deoarece nu specifică un strat fizic, prin leduque poate fi implementat folosind standarde diferite, cum ar fi RS232, RS422, RS485 E, chiar, Despre Ethernet. Există două variante cu diferite reprezentări numerice ale datelor și detalii ale protocolului ușor inegal: MODBUS RUT și MODBUS ASCII.There este, de asemenea, o versiune Modbus TCP, dar mai degrabă este formatul RTU prin setarea transmisiei prin pachete TCP / IP. Varianta utilizată în acest proiect este RTU.

Într-o rețea Modbus Fiecare dispozitiv are un dependent. Orice dispozitiv poate trimite comenzi, deși obiceiul este de a permite acest lucru numai profesorului și sclavii se limitează la răspunsul la cererile acesteia. Un mesaj Modbus trimis de la master la un sclav conține adresa slave, comanda sau ordinea de a fi efectuate, datele asociate cu comanda și o informație redundantă sau o sumă de verificare pentru a asigura integritatea recepției.Protocolul stabilește o mare varietate de comenzi sau funcții, iar în acest proiect se utilizează numai cele asociate cu valoarea valorii mai multor înregistrări ale sclavilor (writermultipleregleregs) și cererea conținutului înregistrărilor menționate (citire de îndatăre). Trebuie remarcat faptul că standardul oficial se stabilește înregistrări pe 16 biți printre celelalte specificații.3

Apoi, după cum sa menționat deja mai sus, în acest proiect MODBUS RTU protocol pe RS232, unde PC-ul este dispozitivul principal și Controlerele sunt sclavi, deși se conectează la un moment dat. Din acest motiv, nu este nevoie să specificați instrucțiunile pentru fiecare dintre sclavi, deoarece toate mesajele trimise de profesor sunt difuzate sau difuzate (adresa 0) și vor fi primite numai de singurul sclav conectat la acesta. Cu toate acestea, implementarea acestui protocol oferă posibilitatea extinderii sistemului rezultat pentru ușor, fără multe schimbări semnificative, introducând un sistem de supraveghere sau SCADA și conectarea controlorilor prin formarea unei rețele Modbus.

Dezvoltarea controlorilor

După cum sa menționat anterior, cardurile reprezentând controlerele care alcătuiesc sistemul propus se bazează pe microcontrolerele PIC. În acest caz, a fost utilizat un 16F877 pentru fiecare carte. Este un microcontroler pe 8 biți, aparținând la mijlocul acestei familii și care îndeplinește perfect cerințele ambelor aplicații, spuneți-mi memorie, număr de intrări și ieșiri printre alte aspecte. Mai jos este configurația circuitului cardurilor menționate mai sus, precum și firmware-ul programat în microcontrolere pentru funcționarea corectă.

Hardware-ul controlerului ușii

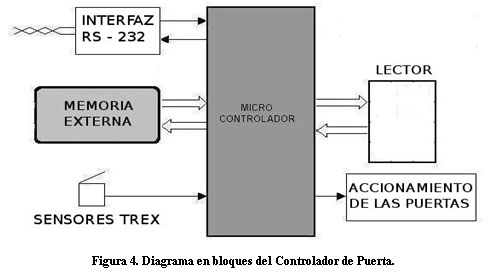

în Figura 4 O schemă a configurației hardware a cardului reprezentând controlerul ușii este afișat.

Linii de înaltă nabilitate a portului B au fost utilizate pentru primirea datelor trimise de la cei doi cititori care pot fi conectați Pentru un controler, așa cum este descris mai sus asupra protocolului Wiegand, fiecare cititor utilizează două linii pentru transmisia de date: Data0 și Date1. A fost conectată în acest mod de a utiliza întreruperea schimbării statutului în cele patru intrări semnificative din portul B. În acest fel, orice variație a oricăror pini întrerupe funcționarea microcontrolerului care coincide cu sosirea unui pic aparținând pulsului Trenul corespunzător unui cod trimis de un cititor. Alte șase linii de intrare / ieșire ale microcontrolerului, de această dată configurate ca ieșiri, au fost utilizate pentru manipularea cititorilor. În acest caz, acestea au fost rezervate pentru conectarea a trei fire de semnalizare care oferă majoritatea cititorilor care implementează protocolul menționat mai sus pentru activarea LED-urilor roșii și verzi, precum și a cornului.

Memoria externă a fost conectată utilizând interfața I2C și cea responsabilă de stocarea codurilor utilizatorilor autorizați pentru a accesa oricare dintre ușile aparținând controlorului în cauză. Sa decis ca memoria să fie externă pentru două motive fundamentale:

1. Memoria internă EEPROM a microcontrolerului nu îndeplinește nevoile spațiului.

2. Facilitează menținerea și reconfigurarea sistemului ca export / import al datelor este posibil.

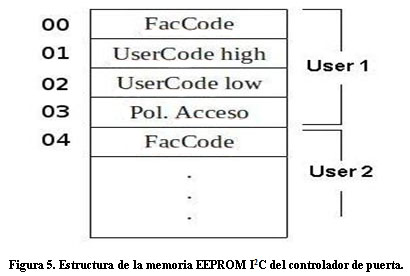

Structura acestei memorii este prezentată în Figura 5. După cum se poate observa, patru locații sunt utilizate pentru un cod de utilizator. În primul este salvat de codul de instalație, care, după cum sa menționat mai sus este de 8 număr de biți. Codul utilizatorului este apoi stocat, care este de 16 biți, prin urmare două locații sunt utilizate pentru aceasta, în prima parte din partea superioară și în cea de-a doua parte inferioară a acestui număr. În cele din urmă, a patra locație a codului este ocupată de politica de acces, care nu este altceva decât un număr care identifică tipul de acces pe care proprietarul utilizatorului al Codului în cauză are. Tabelul 1 se referă la tipurile de acces și numărul lor de politică de acces corespunzător.

div id = ”

Numărul maxim de utilizatori Pentru un controler, a fost stabilit la 256, cantitatea care satisface perfect nevoile aplicației. Apoi, cu structura înainte de expunere, este necesară o memorie EEPROM I2C de locații de 1kx8. În acest scop, a fost utilizată circuitul integrat ST24W08MR care constituie o memorie cu caracteristicile necesare.

Canalul asincron al portului serial sau utilizarea microcontrolerului, a fost rezervat pentru conectarea cardului la un PC și efectuați configurația sau parametrizarea controlerului pe această cale.Prin urmare, liniile portuare seriale au fost cuplate la un Circuit integrat, care adaptează nivelurile de tensiune care gestionează microcontrolerul la standardul RS-232. În acest fel, PC-ul este comunicat cu microcontrolerul utilizând protocolul Modbus.

Au fost utilizate două linii de intrare / ieșire ale microcontrolerului (configurate ca ieșiri) pentru unitatea ușilor. Acest lucru se poate baza pe diferite tipuri de închidere electronică: soclu, electromagnet etc. și, în orice caz, trebuie remarcat faptul că aceste elemente sunt alimentate de 24VDC sau 12VDC. Apoi circuitul necesar pentru unitatea bazată pe releu a fost cuplat la aceste două ieșiri de microcontroler.

Alte alte linii de intrare / ieșire ale microcontrolerului (de această dată configurate ca intrări) au fost utilizate pentru a detecta semnalele REX care, după cum se menționează mai sus, ele pot continua de la un buton sau un senzor de prezență. În orice caz, dispozitivul senzor trebuie să fie conectat la unul dintre intrările destinate acestui fapt, în funcție de ușa tratată. Configurația hardware a controlerului de ușă include un circuit de condiționare a acestor semnale digitale la intrările microcontrolerului, precum și o logică, astfel încât o activare a oricăror semnale să o întrerupă prin linia corespunzătoare întreruperii externe.4-5

firmware-ul controlerului ușii

Hârtia controlerului de ușă este recepția codului trimis de la oricare dintre cei doi cititori prin protocolul Wiegand și comparați-l cu cei stocați în memoria externă Astfel, dacă există o coincidență și politica de acces, accesul este dat ușa în cauză. Firmware-ul microcontrolerului obținut utilizând compilatorul CSS PCW, la fel ca anterior, utilizând limba C pentru programare. Acest compilator are mai multe facilități pentru programator, în această lucrare driverele furnizate de acest instrument pentru manipularea dispozitivelor I2C și pentru implementarea unui dispozitiv Slave Modbus. Apoi, programul este secționat în mod fundamental în trei funcții:

1. Funcția principală: Main.

2. Caracteristica de îngrijire a întreruperii datorită modificării stării în oricare dintre cele patru știfturi cele mai semnificative din portul B.

3. Funcția de îngrijire a întreruperii externe.

În figura 6, se arată diagrama de flux a funcției principale. În această funcție, ceea ce se face este în mod constant supravegherea sosirii unui mesaj Modbus. Dacă da, este identificat, care este comanda trimisă de la profesor prin mesajul în cauză și se face acțiunea corespunzătoare, care nu este nimic mai mult decât citirea sau scrierea înregistrărilor și este trimis un răspuns la profesor. Comenzile care sunt utilizate în această aplicație sunt citite deținerea Regrisister, pentru citirea de către Maestrul înregistrărilor care stochează codurile de utilizator ale controlerului conectat și scrierea de scriere în cazul în care doriți să modificați conținutul acestor înregistrări.3

Figura 7 oferă o diagramă a caracteristicilor de îngrijire a întreruperii de către modificarea statului în cele patru biți semnificativi ai portului B. Obiectivul fundamental al acestei funcții este actualizarea tamponului de cod Wiegand, deoarece va fi executat cu sosirea unui pic corespunzătoare codului respectiv. Această întrerupere poate fi prezentată atât de o flanc de toamnă, cât și de o creștere a oricărui dintre cei mai importanți știfturi din portul B. Apoi, analizând funcționarea protocolului Wiegand, expuse anterior, se poate deduce că sosirea unui pic pentru unii Din liniile de date, reprezentate de un impuls de nivel scăzut, a cauzat două întreruperi prin schimbarea stării în PIN-ul conectat la linia menționată. Din acest motiv, sa decis să actualizați tamponul de cod Wiegand numai cu detectarea flancului pulsului din puls corespunzător sosirii unui pic, prin urmare, este necesar mai întâi să citiți portul și să excludeți posibilele cazuri în care Întreruperea a fost motivată de un flanc de creștere. Dacă da, adică că întreruperea a fost motivată de un dezavantaj, PIN-ul este identificat prin care este produs impulsul pentru a actualiza tamponul de cod cu „1” sau „0”, după caz (date0 sau date1) și Setați ușa de unde provine codul. În cele din urmă, se verifică dacă a fost atins sfârșitul codului, caz în care trebuie să fie determinat dacă codul de sosire este autorizat, acesta este, dacă este stocat în memoria codului de utilizator. Caz afirmativ, accesul este acordat dacă este aplicat Politica de acces.

Funcția de atenție la întreruperea externă Singurul lucru pe care îl face este să determinați prin care cele două uși au apărut Rex și apoi permit accesul. Se înțelege prin acordarea accesului cu o ușă, acțiunea de deblocare a acestuia de către controler pentru o perioadă de timp de cinci secunde.

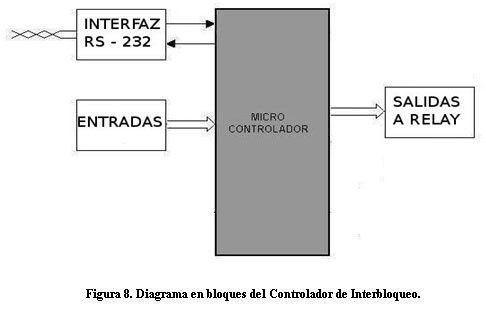

Hardware-ul controlerului de interblocare

din Figura 8 este afișată o schemă a configurației hardware a cardului care reprezintă controlerul de interblocare.

După cum puteți vedea, hardware-ul controlerului de interblocare este mult mai simplu în comparație cu cel al controlerului de ușă. Se formează, în structura sa de bază, cu opt intrări digitale cu circuitele corespunzătoare de condiționare la intrările microcontrolerului și opt ieșiri la releu. Ca și controlerul ușii, canalul USART al microcontrolerului este utilizat pentru comunicarea cu PC-ul prin Protocolul Modbus, prin urmare utilizarea circuitului integrat MAX232 este de asemenea necesară deasupra.4-5

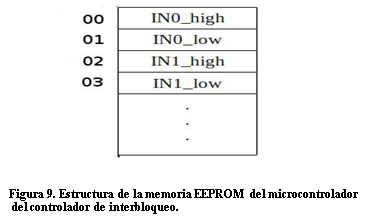

firmware-ul controlerului de interblocare

Funcția de bază a controlerului de interblocare nu este nimic mai mult decât supravegherea intrărilor și, în funcție de cea referită și configurația anterioară, activați ieșirile corespunzătoare. Configurația se face printr-o aplicație de parametrizare care rulează pe un PC și care este conectată la card prin RS-232, care a salvat în memoria internă de eEprom a microcontrolerului. Structura acestei memorii este prezentată în figura 9. După cum se poate observa, în locațiile acestuia un număr care codifică ieșirile care trebuie activate atunci când este activată orice intrare. Acest formular, în primele două locații. Găsiți codificarea Ieșiri pentru intrare 0, apoi de intrare 1 și așa mai departe. Două locații au fost utilizate pentru fiecare intrare deoarece Protocolul Modbus utilizează înregistrări pe 16 biți.

Algoritmul funcției principale a programului (Main) este prezentată în Figura 10. Se bazează fundamental pe Citirea constantă a portului care constituie intrările controlerului și apoi lărguim cu configurația stocată în memorie și, în acest fel, formează rezultatul care este apoi îndepărtat de portul de ieșire. Mai jos este chestionată de sosirea unui mesaj de protocol Modbus și, dacă este așa, este din forma de răsfățare care în programul de controler al ușii. Adică, comanda trimisă de la profesor este identificată prin mesajul primit, se efectuează acțiunea corespunzătoare și este trimis un răspuns la profesor.

Dezvoltarea aplicației de parametrizare

Pentru configurarea controlorilor a fost necesară dezvoltarea unei aplicații software astfel încât, ușor, prietenos și intuitiv, operatorul va efectua parametrizarea menționată Această aplicație trebuie să intre în contact cu ajutorul portului serial RS-232 cu drivere pentru, în acest mod, scrieți și citiți configurația prin implementarea Protocolului Modbus. Dezvoltarea a fost efectuată utilizând cadrul QT, din motivele exprimate anterior, cu C ++ ca limbă de programare.

Sa decis implementarea unei aplicații de parametrizare diferite pentru fiecare controler pentru motive de confort și claritate. Cu toate acestea, cele două sunt foarte asemănătoare și diferă în aspecte mici cu privire la modul de gestionare a datelor și să reprezinte informațiile. Acest lucru va fi mai bine bolnav, deoarece procesul de dezvoltare a aplicațiilor este abordat, care este descris mai jos.

Aplicarea parametrizată a controlerului ușii

Pentru cazul controlerului ușii, a fost efectuată o ridicare a cerințelor utilizatorului, la un început, pentru a face un sondaj.

Cerințe funcționale:

1. Aplicația trebuie să fie conectată la controler, să citească configurația existentă și să reprezinte informațiile.

2. Utilizatorul trebuie să aibă posibilitatea de a adăuga și modifica codurile, precum și politica de acces.

3. Aplicația trebuie să actualizeze driverul când este solicitat, pentru a descărca toate modificările posibile în configurația utilizatorului.

Cerințe non-funcționale:

1. Utilizarea limbii spaniole în întregul proiect.

2. Utilizați un format și un stil uniform în toate ferestrele aplicației.

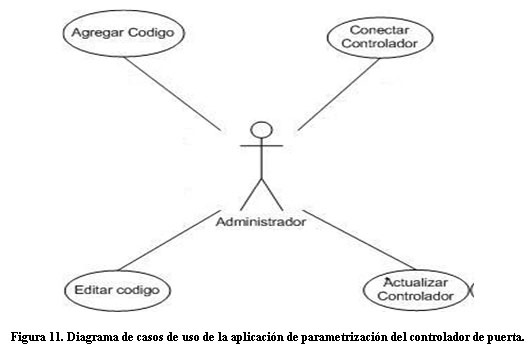

din ridicarea cerințelor utilizatorului, atunci se definesc cazurile de utilizare, a căror diagramă este prezentată în Figura 11. Actorul de sistem este administratorul, care este singurul operator de sistem capabil să modifice și să monitorizeze Configurarea controlorilor.

Din cazurile de utilizare, atunci etapa de analiză este definită care va face parte din arhitectură ca astfel de software și relații cu fiecare alte. Pentru proiectarea aplicației, a fost utilizată o structură cu două straturi, compusă din stratul de prezentare, care reprezintă interfața cu utilizatorul și stratul de afaceri unde se efectuează logica aplicației, precum și accesul la date.

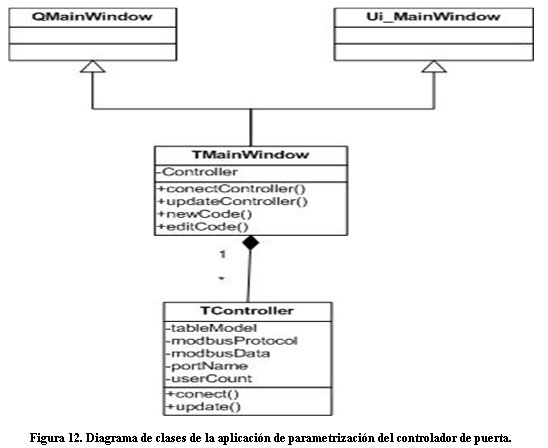

Figura 12 prezintă o diagramă clase a aplicației. Stratul de afaceri este format dintr-o singură clasă: Tcontroller, care încapsulează toate operațiile care trebuie făcute cu controlerele. Accesul la date se face folosind Biblioteca OpenTalk Open Source, care permite o gestionare simplă a Protocolului Modbus fără a fi nevoie să stăpânească multe detalii despre acesta. Stratul de vizualizare sau prezentare este strâns legată de cadrul QT, care oferă clasele necesare pentru dezvoltarea interfeței utilizator sau GUI a aplicației software. Interfața este compusă dintr-o fereastră principală, care moștenește din clasa QmainWindow a bibliotecii QT în sine, două ferestre sunt create dinamic ale tipului Qdialog, pentru cazurile în care operatorul dorește să editeze codurile sau să seteze parametrii conexiunii cu Trebuie, respectiv ,.6-7

trebuie remarcat faptul că clasa Tcontroller, care este de unde accesul la date prin intermediul datelor Biblioteca Fielkalk, are un membru care constituie modelul de date, spune codurile și politica de acces, care sunt afișate în vizualizare. Aici a fost utilizat un model de design foarte diseminat în dezvoltarea software-ului numit model Vista Controller (M-V-C), în cazul în care prelucrarea datelor prezentării sale este separată prin facilitarea reutilizabilității și întreținerii. Cadrul QT oferă o implementare mai ușoară a acestui model, astfel încât un model al datelor să fie creat prin crearea unui obiect de tip qstandarditemmodel și este asociat cu un obiect vizual de tip QTABLEVIEW prin care informațiile modelului sunt prezentate și modificate. În acest mod, prelucrarea datelor și stratul de prezentare se face în stratul de afaceri ca o interfață cu utilizatorul.7-8

Odată ce aveți proiectarea claselor, se face o analiză mai profundă a utilizării cazuri, dar dintr-o perspectivă diferită, de la secvența interacțiunilor cronologice dintre obiectele individuale ale sistemului, astfel încât fiecare caz de utilizare să poată fi executat pe deplin.9

Figura 13 afișează secvența de evenimente pentru caz de utilizare Connect Connect. În acest caz, în fereastra principală a aplicației, obiectul principal al clasei TMainwindow, este prevăzută posibilitatea prin intermediul unui buton pe care utilizatorul comandă conexiunea cu controlerul.Mentric o fereastră de dialog este dată în cazul în care posibilitatea de a specifica parametrii Conexiunea, spune portul PC, viteza etc. Acesta din urmă este creat prin crearea unui obiect de conexiune moștenită a Qdialog care prezintă câmpurile asociate cu parametrii menționați și returnează valorile sale odată ce utilizatorul acceptă fereastra de dialog.

Odată ce obiectul MainWindow primește informații, atunci un obiect al clasei Tcontroller este creat și execută metoda OpenProtocol a obiectului menționat pentru a deschide conexiunea cu parametrii specificați. Apoi, obiectul controler execută comanda de îndrumare de îndrumare care aparține protocolului Modbus, prin care se citește configurația curentă a controlerului conectat. Cu aceste informații, atunci modelul de date este actualizat, cu care este trimis un semnal sau un mesaj pentru actualizarea automată a vizualizării de către mecanismul QT pentru modelul MVC menționat mai sus.10

cazul utilizării utilizării Adăugați codul, a cărui secvență este ilustrată în Figura 14, începe odată ce utilizatorul apăsați butonul corespunzător de pe fereastra principală. Când obiectul MainWindow primește semnalul de la acest eveniment, acesta creează un obiect al clasei EditDialog moștenit de la Qdialog, unde sunt furnizate câmpurile necesare pentru editarea noului cod care urmează să fie adăugate. Odată ce utilizatorul finalizează editarea, atunci modelul datelor aparținând obiectului controler este actualizat și, automat, lansează un semnal pentru actualizarea acestora în vizualizare.7

secvența cazului de utilizare a codului de editare este similar cu cel al adăugării codului, diferența se află într-o ușoară modificare a modului de actualizare a datelor din model, deoarece aici nu este adăugat o nouă înregistrare, dar este determinată care este înregistrarea dorită să se schimbe și să procedeze la modificarea sa.

În cele din urmă, Figura 15 prezintă secvența de evenimente pentru utilizarea controlerului de actualizare.Atunci când utilizatorul îl specifică prin butonul din fereastra principală, obiectul principal al obiectului de actualizare funcția obiectului de actualizare. Această funcție rulează comanda writermultipleregristers corespunzătoare protocolului Modbus, care scrie configurația datelor prezente în modelul în configurația memoriei controlerul conectat.

Aplicarea parametrizată a controlerului de interblocare

În acest caz, produsul final este similar cu cel al controlerului de ușă, iar diferența constă în prezentarea informațiilor.es spun, Ferestrele sunt aceleași, cu excepția faptului că elementele care le fac să le schimbe. În acest fel, fereastra principală, în loc să prezinte o masă pentru a reprezenta codurile controlerului de ușă, în acest caz ceea ce este disponibil este un copac, unde ieșirile care depind de acesta sunt afișate la fiecare intrare. De asemenea, aceste informații se bazează pe un model care face parte dintr-o clasă Tcontroller care aparține stratului de afaceri. În același mod, fereastra de dialog pentru editarea configurației își schimbă compoziția.

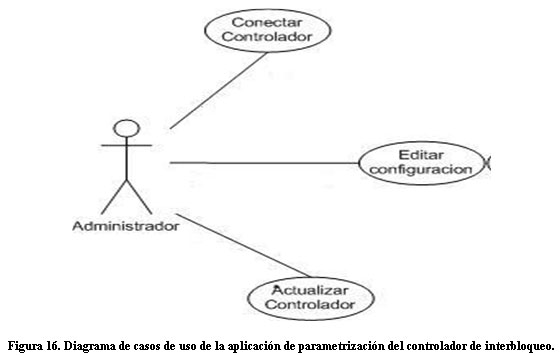

Cerințele utilizatorilor sunt similare, cu excepția cerinței funcționale a controlerului de ușă, deoarece, în cazul controlerului de interblocare, codurile nu sunt adăugate, ele sunt pur și simplu rezultate legate de intrări. Prin urmare, diagrama de utilizare a utilizării are o ușoară modificare prin eliminarea cazurilor de utilizare Adăugare și editare a codului și încorporarea unui nou caz de utilizare numit Edit Configuration, care este ilustrat în Figura 16. Secvența de evenimente pentru acest caz de utilizare este similară la cel al adăugării și editării codului în controlerul ușii, numai fereastra de setare diferită.

După simularea corespunzătoare a controlorilor utilizând software-ul proteus, a fost posibilă Asamblarea hardware-ului acestora în Picschool, care, după cum se menționează mai sus, constă dintr-o specie de prototipuri de aplicații bazate pe microcontrolerele PIC pot fi testate. Rezultatul așteptat pentru controlerul de ușă a fost că a primit corect codul Wiegand trimis de la un cititor de proximitate aparținând sistemului Kantech. De asemenea, trebuie comunicat corect aplicarea parametrizării utilizând Protocolul Modbus și, în conformitate cu configurația stabilită prin această aplicație, oferind acces la codurile programate. De asemenea, în cazul controlerului de interblocare, care a fost urmărit, a fost că răspunde corect în interacțiunea dintre intrări și ieșiri, conform configurației prealabile efectuate prin aplicația de configurare. Testele au fost efectuate treptat sau prin pași. În cazul controlerului de ușă, comunicarea Modbus a fost verificată pentru prima dată printr-o aplicație terță parte, care se comportă ca maestru, care rulează pe PC conectat la kit prin portul serial RS232. Cu acest software a fost posibilă verificarea faptului că răspunsurile controlerului la comenzile trimise au fost corecte. Apoi, a fost folosit pentru a utiliza aplicația de parametrizare dezvoltată și un cititor de proximitate al sistemului Kantech, care transmite utilizând protocolul Wiegand a fost conectat. S-ar putea verifica că codurile configurate și programate în controler prin aplicația de parametrizare au fost acceptate de către controler ca fiind corecte imediat după ce au fost introduse prin cititor, comportând astfel corect pe hârtie ca controler de ușă.

În același mod, software-ul terț a fost utilizat pentru controlerul de interblocare pentru a verifica comunicarea Modbus. Intrările au fost cuplate la comutatoarele prezente în pozechool și ieșirile la LED-uri. În acest fel, ieșirile pot fi verificate, activate cu activarea intrărilor care respectă configurația programată prin intermediul software-ului care a lucrat ca Master Modbus. Apoi, continuând cu testele, software-ul terț a fost înlocuit de aplicația de parametrizare dezvoltată și sa comportat, de asemenea. Prin urmare, se poate concluziona că dezvoltarea controlorilor la scară pilot a fost efectuată în mod satisfăcător și a activității lor în mod corect, după cum era de așteptat.

În ceea ce privește utilizarea microcontrolerelor, 19 linii de intrare / ieșire din cele 32 disponibile în PIC16F877 au fost utilizate în controlerul ușii, dar restul pot fi utilizate în viitoarele expansiuni sau adaptări dacă doriți să conectați controlorii de rețea , de exemplu. Canalul I2C a fost utilizat, precum și utilizarea și trei surse de întrerupere. Firmware-ul a ocupat 57% din memoria ROM sau program și utilizează 65% din memoria RAM sau memoria de date.În cazul controlerului de interblocare, care are un microcontroler similar, o parte din intrarea totală / ieșire disponibilă a fost de asemenea utilizată, în acest caz 18. În același mod în care liniile rămase pot fi necesare pentru o expansiune de necesitate de a analiza a Numărul mai mare de intrări sau operează o cantitate mai mare de ieșiri, citând două exemple. Utilizarea canalului și a fost utilizată și o singură sursă de întrerupere. Firmware-ul a ocupat 20% din ROM și utilizează 39% din RAM.4

Concluzii

la locul de muncă a fost expusă concepției și dezvoltării unui sistem de control al accesului și interblocării, care a inclus configurarea, atât controlorii, cât și aplicația de parametrizare. Aceste elemente au fost testate prin aruncarea unor rezultate satisfăcătoare. Sistemul va aduce diverse avantaje și beneficii în implementarea sa în CIM, ca un suport tehnic mai mare și personalizare neamayor. Dezvoltarea cererii de parametrizare a fost făcută ținând seama de o structură pe straturi, precum și utilizarea modelului de proiectare M-V-C, garantând o mai mare întreținere și reutilizare a codului, elemente-cheie în ingineria software-ului bun. În dezvoltarea controlorilor, în mod egal, au fost luate în considerare diverși factori pentru o mai mare performanță și compatibilitate a sistemului, cum ar fi:

· Wiegand Protocol Utilizați în comunicarea cu cititorii.

· Protocolul MODBUS Utilizați în comunicare cu aplicația de parametrizare care rulează pe PC.

· Utilizarea memoriei externe pentru a stoca configurația în cazul controlerului de ușă, care facilitează întreținerea sau înlocuirea acestora, permițând importul / exportul datelor.

Sistemul obținut funcționează în mod autonom. Cu toate acestea, modul în care a fost proiectat oferă posibilități de extindere fără prea multă complicație, să o integreze într-un sistem de supraveghere sau SCADA cu implementarea unei rețele Modbus.

Referințe

1. Pedreira, M. „Supravegherea accesului la spații din centrul de imunologie moleculară”. Teză de diplomă. Cujae, 2008.

2. Cosentino, L. „Controlul accesului, elementele de identificare”. RENDS. 2008, 168 p.

3. PEFHANY, protocolul S. Modbus. 2000.

4. Microchip Technology Inc. PIC16F87XA Fișa tehnică. 1998.

5. Breijo, de ex. CCS Compilator și simulator de proteze pentru microcontrolerele PIC. Mexic: Marcombo, 2008. 276 p. ISBN: 978-970-15-1397-2.

6. Eels, P. Strategii de stratificare. Cupertino: software rațional, 2002. 13 p.

7. Thelin, J. Fundații ale dezvoltării QT. New York: Apress, 2007. 528 p. ISBN: 978-1-59059-831-3

8. Gamma, E., Helm, R., Johnson, R., Vlissides, J. Design Modelns: Elemente de reutilizabile obiect-oriente software. 1997. 431 p.

9. Schmuller, J. Învățarea UML 24 de ore. 2004. 398 p.

10. Fielkalk Inc. FieldTalk Modbus Master C ++ MANUAL MANUAL. 2009.