Confidențialitate și cookie-uri

Acest site utilizează cookie-uri. Continuând, acceptați utilizarea dvs. Obțineți mai multe informații; De exemplu, despre cum să controlați cookie-urile.

Burp Suite este un excelent Instrument pentru executarea testelor de securitate în aplicațiile web. Dezvoltatorul său este Portswigger Ltd, Compania din Regatul Unit și portalul de produs oficial poate fi găsit la Portswigger.net/burp.

Burp Suite este un instrument mult mai complet decât Owasp Zap, dar și mai complex de utilizat Pentru numărul de opțiuni pe care le aveți. În această intrare, voi arăta modul în care suita Burp trebuie să fie configurată în proxy de interceptare sau așa cum o numesc ei înșiși: om-în-mijloc. Această configurație va fi necesară pentru ao realiza pentru a executa teste de securitate cu suită Burp, cum ar fi analiza generării de jetoane de sesiune.

Pasul 1. Au o instalare a suitei burp

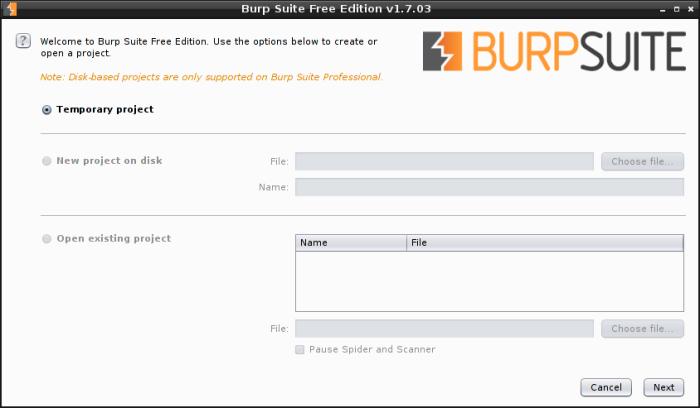

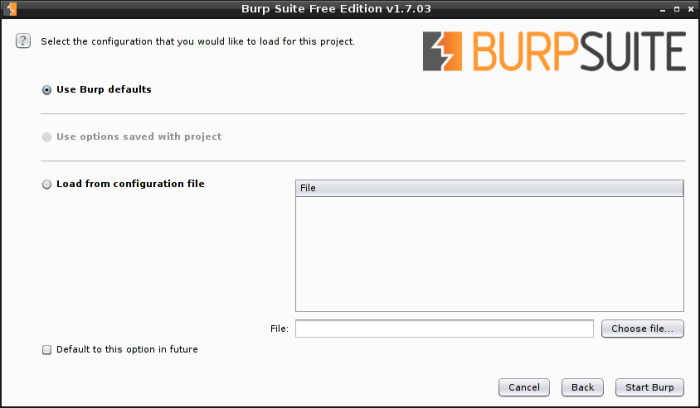

pentru aceasta Tutorial Voi folosi versiunea gratuită pe care o aduce Kali Linux. Acest lucru mă salvează timpul de instalare, configurare și actualizare. Pentru execuția dvs. în Kali Linux trebuie doar să deschideți un terminal și de tip Burgsuite (Figura 1). Dacă doriți să o instalați direct, puteți găsi un tutorial excelent pe acest link.

Figura 1. Pornirea unei sesiuni de lucru cu Burgsuite de la Kali Linux.

Pasul 2. Pornirea suitei Burp și revizuirea setărilor proxy Man-In-the-Middle

Start și configurația din Brp Suite este foarte Simplu:

Figura 2. Când începem suita burp, vom vedea această fereastră. Pe măsură ce folosim versiunea gratuită, vom face clic pe următorul buton.

Figura 3. În acest moment Putem face clic în Start Burp, dacă nu ați avut o configurație făcută anterior.

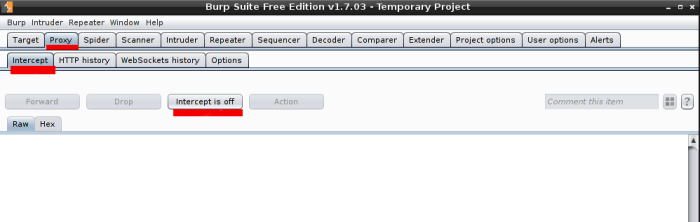

Figura 4. Următorul pas este să mergeți la fila Proxy – iv id = „5887C86831”

opțiuni. Ambele sunt indicate în roșu. Este esențial ca rularea casetei de selectare să fie activată pentru interceptorul proxy la locul de muncă.

Figura 5. Este foarte important să Dezactivați, în această etapă a opțiunii de interceptare a interceptului. Această opțiune este situată în proxy – > interceptare. Dacă sunteți pe cont, înseamnă că va aștepta ca specialistul să modifice o parte a cererii, cum ar fi efectuarea unui parametru de manipulare. Dacă sunteți în modul OFF, așa cum sugerăm la început, se va comporta în mod similar cu proxy-ul Owasp Zap și va fi înregistrat numai pentru a înregistra solicitări și răspunsuri HTTP.

Pasul 3. Firefox + Setări browser Pluginul Foxy Proxy

Trebuie să indicem acum la browserul care cererile și răspunsurile HTTP trebuie să călătorească prin motorul proxy Burp Suite. Pentru aceasta, există două opțiuni:

configurare manuală fără plugin:

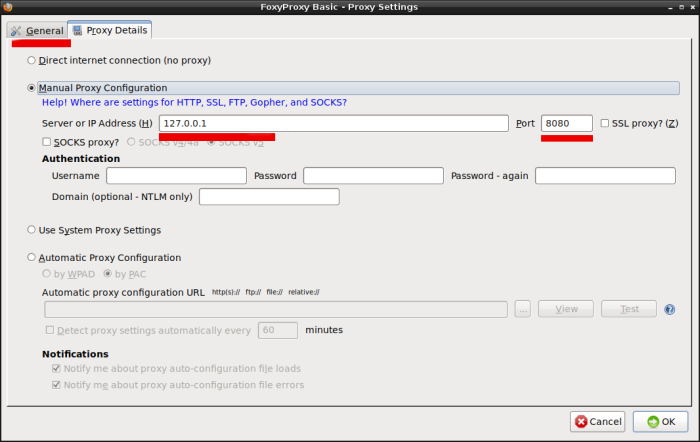

Figura 6. Cel mai simplu Opțiunea este în mod direct configurarea proxy-ului în browser. Principalul avantaj este că nu depindeți de configurația unui plugin pentru ao face. Dezavantajul este că trebuie să faceți acest proces manual și este destul de mare atunci când efectuați un test de securitate și doriți să consultați informațiile fără a trece prin proxy. Trebuie doar să specificați: proxy 127.0.0.1 și portul: 8080. Cu alte cuvinte, puneți aceeași configurație care apare în Figura 4.

configurația cu pluginul proxy Foxy:

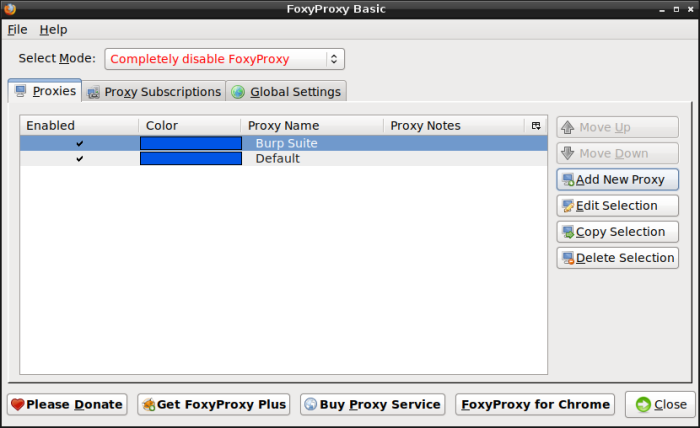

În primul rând, vom merge la legătura standard Foxypoxi și vom instala pluginul în Firefox, există și o versiune pentru Chrome.

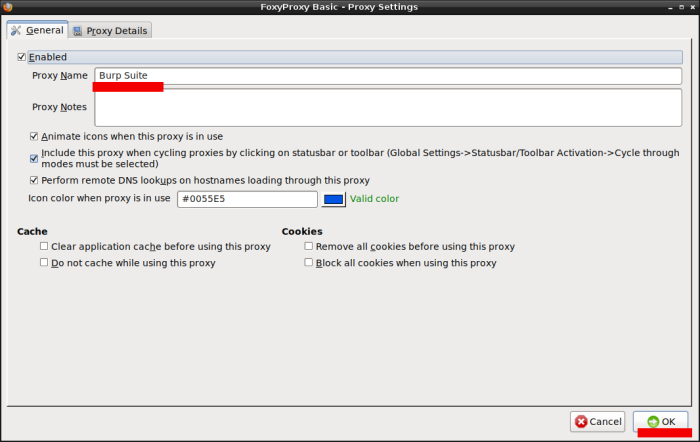

Figura 7. Odată ce proxy Foxy este instalat, pictograma reprezentativă va apărea lângă bara de adrese. Faceți clic dreapta pe acest lucru și accesați Opțiuni / Opțiuni.