Articolo originale

Controllo degli accessi e sistema di interblocco per il centro di immunologia molecolare

Controllo accesso e interblocco Sistema per il centro di immunologia molecolare

ing. Marcel Pedreira Marcel1, Dr. Valery Moreno VEGA2

1. Centro di immunologia molecolare, Avana, Cuba, E-mail: [email protected].

2. Dipartimento automatico, Facoltà di Ingegneria Elettrica, Politecnico dell’Istituto superiore José Antonio Echeverría, L’Avana, Cuba. E-mail: [email protected].

Summary

Nel presente lavoro il design e lo sviluppo di un sistema di controllo di accesso e interblocco nel centro di immunologia molecolare perché I sistemi commerciali di questo tipo installati in quel centro non soddisfano tutte le esigenze. Il sistema proposto è composto da due schede elettroniche: il controller della porta e il controller di interblocco, entrambi sono stati sviluppati in base al microchip microcontrollore programmato utilizzando il compilatore CCS PCW. Queste carte sono in grado di comunicare con dispositivi di lettura del codice a barre, prossimità, biometrica o qualsiasi altro che trasmette dal protocollo di Wiegand. Devono inoltre essere configurati per operare in modo desiderato, per questo, è stata sviluppata un’applicazione software di parametrizzazione utilizzando QT come struttura e implementazione di pratiche di ingegneria del software efficiente. Questa applicazione comunica con i controller tramite RS232 con protocollo Modbus.

Parole chiave: controllo accessi, interblocco, microcontrollore, modbus, wiegand, ingegneria del software.

Astratto

Questo documento mostra il design e il develoopment di un sistema di controllo dell’accesso e sistema di interblocco per il Centro di immunologia molecolare perché i sistemi commerciali installati in questo centro non soddisfano tutte le esigenze . Il sistema proposto è composto da due schede elettroniche: il controller della porta e il controller di interblocco, entrambi sono stati sviluppati in base al microcontrollore PIC di microchip programmato utilizzando il compilatore CCS PCW. Queste carte sono in grado di comunicare con dispositivi come la lettura del codice a barre, la prossimità, biometrico o qualsiasi altro che trasmettono dal protocollo di Wiegand. Devono inoltre essere configurati per operare in modo desiderato e quindi è stata sviluppata un’applicazione software utilizzando la Qt come quadro e implementazione di pratiche efficaci di ingegneria del software. Questa applicazione comunica con i controller tramite RS232 utilizzando il protocollo Modbus.

parole chiave: controllo di accesso, interblocco, microcontrollore, Modbus, Wiegand, Engineering Software.

Introduzione

Il concetto di controllo degli accessi è stato utilizzato in diversi contesti, è associato ai concetti di sicurezza informatica e alle reti di computer. Tuttavia, in questo lavoro il sistema è riferito ai collegati alle porte di un’edificazione. In questi principi, un sistema di controllo degli accessi amministra l’ingresso alle aree limitato e impedisce a persone non autorizzate o indesiderabili di avere la libertà di accedere a determinati locali. Allo stesso modo, è possibile avere conoscenza dell’assistenza personale, degli orari e della laurea e della laurea, ed essere anche in grado di avere un controllo storico delle voci di persone in tutte le aree.

I sistemi di controllo degli accessi sono formati da vari dispositivi o componenti. I controller della porta costituiscono l’elemento fondamentale o di intelligence in un sistema di controllo degli accessi. D’altra parte, i dispositivi di lettura vengono utilizzati per l’identificazione dell’utente attraverso alcune tecnologie, come il codice a barre, la radiofrequenza o il codice biometria. Gli elementi di azione finale sono responsabili del blocco fisico delle porte, possono essere viti o blocchi elettronici, elettromagneti, ecc. Inoltre, questi sistemi normalmente presentano un software di supervisione che opera su tutti i controller disposti nella rete e quindi eseguire il monitoraggio e il controllo. È anche possibile integrare circuiti televisivi chiusi, sistemi antincendio, contro gli intrusi e meccanismi di interblocco Usando quest’ultimo, l’accesso a un’area comune tra due porte può essere bloccata quando uno di questi è stato aperto.

Il Centro di immunologia molecolare (CIM), appartenente al polo scientifico nell’ovest della capitale cubana, è un’istituzione specializzata nella ricerca, sviluppo e produzione di prodotti biofarmaceutici per la lotta contro il cancro Cultura delle cellule dei mammiferi secondo i regolamenti di buone pratiche di produzione (GMP). Questo centro, così come l’altra polo dedicata alla biotecnologia, ha aree di produzione chiamate camere pulite appositamente progettate per ottenere bassi livelli di contaminazione.Queste camere hanno i suoi parametri ambientali rigorosamente controllati: particelle nell’aria, temperatura, umidità, flusso d’aria, pressione interiore, illuminazione ecc ..1

Il sistema di controllo degli accessi svolge un ruolo importante nel raggiungimento del tale obiettivo. Attualmente, due sistemi di controllo degli accessi e sistemi di interblocco di diversi produttori sono in funzione in funzione: Kantech e Siemens. Questi sistemi hanno i seguenti svantaggi nella loro applicazione:

· Architettura chiusa. C’è l’incompatibilità in termini di protocolli di comunicazione, database, ecc. Per questo motivo, le informazioni sono frammentate o divise, il che rende difficile una gestione a livello centrale.

· Supporto tecnico. Le difficoltà sono state presentate con l’ottenimento di carte di prossimità e attualmente sono esaurite i lavoratori esistenti bisognosi di entrare in una determinata area che non ha i mezzi per farlo.

· Nonostante sia stato sistemi ben efficienti e robusti, sono state fornite particolari circostanze in cui non sono efficaci o non sono in grado di risolvere il problema utilizzando il sistema solo con le opzioni che porta per definizione.

Per questo motivo, è stata sollevata la necessità di implementare un nuovo controllo di accesso e un sistema di controllo interblocco, che è completamente sviluppato nel CIM.ÉTE consentirà la gestione centrale delle informazioni e un livello superiore di configurazione, personalizzazione ed espansione, consentendo di fornire le esigenze non risolte dai sistemi di pagamento installati al momento.

In questo documento, il processo di sviluppo del sistema proposto è descritto per risolvere il problema precedente. Nella sezione 2, viene data una descrizione, approssimativamente, di detto sistema, sottolineando gli elementi che lo compongono e i protocolli utilizzati. Nella Sezione 3, la progettazione dei controller è dettagliata, indicare hardware e firmware, richiesto per il funzionamento. La sezione 4 affronta l’intero processo di sviluppo dell’applicazione del software di parametrizzazione di ciascuno dei controller. Infine, la Sezione 5 descrive i risultati ottenuti nell’attuazione del sistema a una scala pilota.

Panoramica del sistema proposto

La soluzione presentata è costituita da un sistema composto da due elementi fondamentali: il controller della porta e il controller di interblocco. Entrambe sono schede elettroniche con diversi scopi all’interno del sistema.

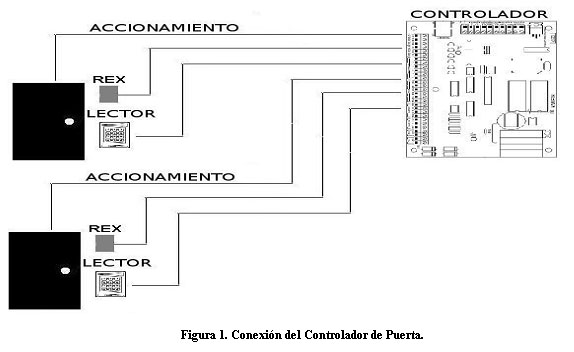

La funzione del controller della porta è, come indica il nome, il controllo delle porte. Un controller di questo tipo può controllare un massimo di due porte. In questo modo, è responsabile della ricezione della richiesta di accesso che proviene dall’elemento di identificazione, determinare se il codice di arrivo ha accesso tramite la porta specificata in base alla configurazione precedente e, se positiva o valida, quindi sbloccare la porta in questione. La figura 1 mostra la connessione di questo controller. Va notato che ciò è in grado di ricevere la codifica inviata da qualsiasi lettore che implementa il formato del protocollo Wiegand 26. Questo protocollo è aperto ed è considerato uno standard all’interno dei sistemi di controllo degli accessi. In questo modo, è garantita la comunicazione con una vasta gamma di dispositivi di lettura che si verificano.

Un altro elemento associato al sistema è un dispositivo per rilevare il caso che un utente vuole uscire da un locale attraverso alcuni la porta controllata, cioè dalla parte opposta in cui si trova il lettore. Questi casi sono chiamati Rex (richiesta di uscita) nella maggior parte dei sistemi di controllo degli accessi, e un elemento è incluso nell’hardware del sistema che notifica, attraverso un segnale, questa azione al controller. Questo articolo può essere un sensore di presenza o un semplice pulsante.2

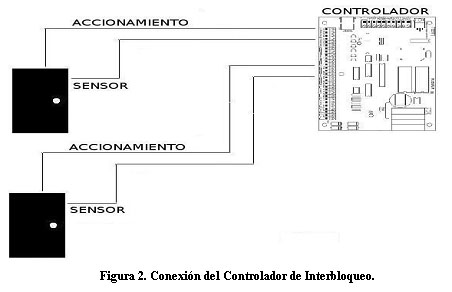

Il controller di interblocco è responsabile per aggiungere la capacità di interblocco al sistema. Questo meccanismo consiste nel bloccare una o più porte dopo aver rilevato l’apertura di una determinata porta. Questo è fatto, ovviamente, con una precedente configurazione del controller, dove viene stabilita questa relazione o interazione tra le porte. Questo sistema può avere molti usi o applicazioni e, nel caso di CIM, viene utilizzato per ridurre i rischi cross-contamination, un concetto associato al GMP in cui una persona che lascia l’area pulita può indurre l’inquinamento a quello che sta entrando. La figura 2 mostra la connessione di questo dispositivo.

Questi dispositivi devono essere configurati o parametrizzati, in modo da eseguire la funzione desiderata. Per questo, uno strumento software è sviluppato che comunica con questi tramite una porta RS-232 utilizzando un PC. Il protocollo di comunicazione tra l’applicazione e i dispositivi è Modbus.Questo protocollo aperto è stato implementato in modo che i controller siano in grado di comunicare il più alto numero di software possibile, facilitando così i furtuasimplementamenti o le strutture per il sistema, come la possibilità di supervisione centrale attraverso un SCADA, per citare un esempio.

Le due carte sono basate su microcontrollori microchip pic, a causa della grande diffusione che esiste di questi dispositivi e per la disponibilità di questi con i loro strumenti associati per implementare e verificare le applicazioni di questo tipo nel CIM. La programmazione dei microcontrollers è stata realizzata utilizzando il compilatore CCS PCW, per i motivi della conoscenza dell’autore e anche per la disponibilità legale di detto software al centro. I test di configurazione hardware dei dispositivi sono stati eseguiti utilizzando Picschool, uno strumento costituito da un modello o proboboard per la sintonizzazione di applicazioni utilizzando i microcontrollori PIC. L’applicazione di parametrizzazione è stata sviluppata utilizzando il quadro QT, per essere una potente piattaforma open source molto trasmessa in questo momento.

Protocollo Wiegand

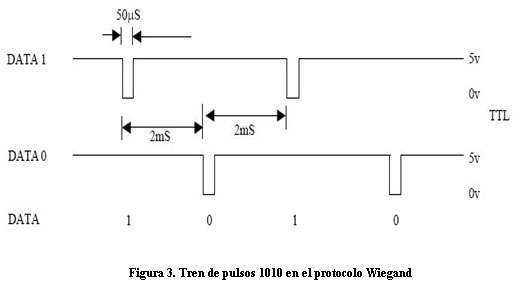

Questo protocollo è unidirezionale e consente il trasferimento di dati da un lettore al controller. Sebbene sia stato concepito per i lettori di Wiegand Effect, data la sua efficienza in questo settore, è stato anche implementato nei lettori con un’altra tecnologia, come quelli di prossimità o radiofrequenza e persino in tastiere numeriche. Il protocollo stabilisce linee di dati, potenza e segnalazione. Le linee di segnalazione sono quelle utilizzate per la manipolazione del corno e i LED, che normalmente possiedono questi lettori, mentre la trasmissione dei dati viene eseguita attraverso tre fili:

· Data1: linea per inviare logici.

· DATA0: linea per inviare zeri logici.

· GND: rete fissa di riferimento di entrambi.

La figura 3 rappresenta graficamente questo sistema di trasmissione. Nello stato di riposo, le linee DATA1 e DATA0 sono ad alto livello. Per trasmettere un po ‘in “1’SE inviare un impulso di basso livello di durata di 50 Ì per la linea Data1, mentre i dati0 rimangono alti. Al contrario, per trasmettere un po ‘allo 00 “ciò che è fatto è inviare un basso impulso, della stessa durata, ma dalla riga Data0 mentre la linea DATA1 rimane alta. La separazione tra ciascun impulso e il prossimo è di circa 2 ms.

Utilizzo di questo sistema Un numero di bit può essere trasmesso. C’è, tuttavia, un consenso internazionale per utilizzare un certo numero di bit e l’interpretazione di loro. Il formato più comunemente usato, e quindi il dipendente in questo progetto è il Wiegand26, che specifica che il primo bit (B0) è la parità dei primi 12 bit trasmessi (B1: 12), i prossimi otto (B1: B8) costituiscono Un numero intero di 8 bit chiamato FaciletiesCode, i seguenti 16 bit (B9: B24) rappresentano un numero intero di 16 bit chiamato usercode e l’ultimo bit (B25) è la parità dispari degli ultimi 12 bit trasmessi (B13: B24). 2

Protocollo Modbus

Il protocollo Modbus è basato sull’architettura master / slave. Progettato nel 1979 dalla società MODICON per la sua gamma PLC, è diventato un vero protocollo di comunicazione standard nel settore ed è che gode di una maggiore disponibilità per il collegamento di dispositivi intelligenti. È dovuto principalmente ai seguenti motivi:

· È pubblico.

· La tua implementazione è facile e richiede un piccolo sviluppo.

· Maneggiare i blocchi di dati senza restrizioni.

A volte, nella letteratura si riferisce a Modbus come una struttura di messaggi, poiché non specifica uno strato fisico, da Loque può essere implementato utilizzando standard diversi, come RS232, RS422, RS485 E, anche Informazioni su Ethernet. Esistono due varianti con diverse rappresentazioni numeriche dei dati e dettagli del protocollo leggermente ineguali: Modbus RTU e Modbus ASCII.there è anche una versione Modbus TCP, ma piuttosto è il formato RTU impostando la trasmissione tramite pacchetti TCP / IP. La variante utilizzata in questo progetto è la RTU.

In una rete Modbus Ogni dispositivo ha un tossicodipendente. Qualsiasi dispositivo può inviare ordini, anche se il solito è permetterlo solo all’insegnante e gli schiavi sono limitati a rispondere alle richieste di esso. Un messaggio Modbus inviato dal master a uno slave contiene l’indirizzo dello slave, il comando o l’ordine da apportare, i dati associati al comando e un’informazione ridondante o una somma di controllo per garantire l’integrità della reception.Il protocollo stabilisce un’ampia varietà di comandi o funzioni, e in questo progetto solo quelli associati al valore del valore di molti dei record slave (writemultipleregisters) e viene utilizzata la richiesta del contenuto di detti record (reggisenerRegister). Va notato che lo standard ufficiale imposta registrazioni a 16 bit tra le altre specifiche.3

, come già indicato sopra, in questo protocollo MODBUS RTU di progetto su RS232, in cui il PC è il dispositivo master e il dispositivo master e il dispositivo master I controller sono schiavi, anche se ne collega uno alla volta. Per questo motivo, non è necessario specificare le istruzioni per ciascuno degli slave, poiché tutti i messaggi inviati dall’insegnante sono trasmessi o trasmessi (indirizzo 0) e verranno ricevuti solo dall’unico slave collegato ad esso. Tuttavia, l’attuazione del presente protocollo fornisce la possibilità di espandere il sistema risultante per facilitare, senza molte modifiche significative, introducendo un sistema di supervisione o SCADA e collegando i controller formando una rete Modbus.

Sviluppo dei controller

Come precedentemente indicato, le carte che rappresentano i controller che compongono il sistema proposto si basano su microcontrollori PIC. In questo caso, un 16F877 è stato utilizzato per ogni carta. Estees Un microcontrollore a 8 bit, appartenente alla gamma media di questa famiglia e che soddisfa perfettamente i requisiti di entrambe le applicazioni, dimmi memoria, numero di voci e uscite tra gli altri aspetti. Di seguito è riportata la configurazione del circuito delle schede di cui sopra, nonché il firmware programmato nei microcontrollori per il suo corretto funzionamento.

hardware del controller della porta

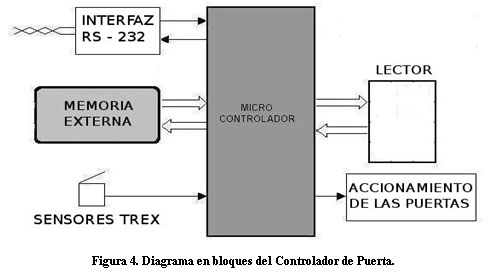

Nella figura 4 è mostrato uno schema della configurazione hardware della scheda che rappresenta il controller della porta.

Le linee dell’alto nettibile della porta B sono state utilizzate per ricevere i dati inviati dai due lettori che possono essere connessi A un controller, come descritto sopra sul protocollo di Wiegand, ciascun lettore utilizza due linee per la trasmissione dei dati: DATA0 e DATA1. È stato collegato in questo modo per utilizzare l’interruzione del cambiamento di stato nei quattro ingressi più significativi nella porta B. In questo modo, qualsiasi variazione in uno qualsiasi di questi perni interrompe il funzionamento del microcontrollore che coincidua con l’arrivo di un po ‘appartenente all’impulso treno corrispondente a un codice inviato da un lettore. Altre sei linee di input / output del microcontroller, questa volta configurata come uscite, sono state utilizzate per la gestione dei lettori. In questo caso, sono stati riservati per la connessione di tre fili di segnalazione che forniscono la maggior parte dei lettori che implementano il suddetto protocollo per l’attivazione dei LED rossi e verdi, nonché il clacson.

La memoria esterna è stata collegata tramite l’interfaccia I2C e che il responsabile della memorizzazione dei codici degli utenti autorizzati per accedere a qualsiasi porte appartenente al controller in questione. È stato deciso che la memoria era esterna per due ragioni fondamentali:

1. La memoria interna EEPROM del microcontroller non soddisfa le esigenze dello spazio.

2. Facilita la manutenzione e la riconfigurazione del sistema come esportazione / importazione dei dati è possibile.

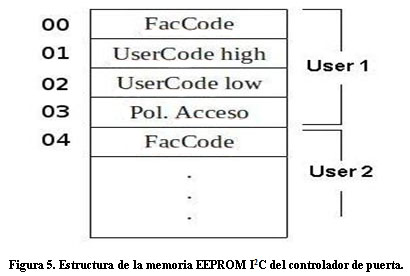

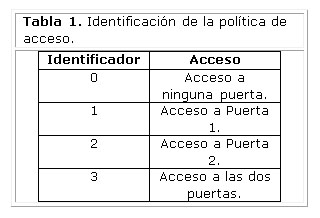

La struttura di questa memoria è mostrata in figura 5. Come si può vedere, quattro posizioni vengono utilizzate per un codice utente. Nel primo è salvato dal codice della struttura, che come indicato sopra è un 8 Numero di bit. Il codice utente viene quindi memorizzato, che è 16 bit, quindi sono utilizzati due posizioni per questo, nella prima di queste la parte superiore e nella seconda parte inferiore di questo numero. Infine, la quarta luogo del codice è occupata dalla politica di accesso, che non è altro che un numero che identifica il tipo di accesso che il proprietario dell’utente del codice in questione ha. La tabella 1 riguarda i tipi di accesso e il loro corrispondente numero di polizza di accesso.

Il numero massimo di utenti Per un controller, è stato impostato a 256, la quantità che soddisfa perfettamente le esigenze dell’applicazione. Quindi, con la struttura prima dell’esposizione, è necessaria una memoria EEPROM I2C delle posizioni 1KX8. A tal fine è stato utilizzato il circuito integrato ST24W08MR che costituisce una memoria con le caratteristiche richieste.

Il canale asincrono della porta seriale o l’uso del microcontrollore, è stato riservato per la connessione della scheda a un PC ed eseguire la configurazione o la parametrizzazione del controller da parte di questa rotta.È quindi che le linee della porta seriale siano state accoppiate a un MAX232, un circuito integrato che adatta i livelli di tensione che gestisce il microcontrollore allo standard RS-232. In questo modo il PC viene comunicato con il microcontrollore utilizzando il protocollo Modbus.

Sono state utilizzate altre due linee di ingresso / uscita del microcontroller (configurate come uscite) per l’azionamento delle porte. Questo può essere basato su vari tipi di chiusura elettronica: presa, elettromagneta ecc. E, in ogni caso si deve notare che questi elementi sono alimentati da 24VDC o 12VDC. Quindi il circuito necessario per l’unità basata sul relè è stata accoppiata a queste due uscite del microcontrollore.

Altre altre linee di ingresso / uscita del microcontroller (questa volta configurato come ingressi) sono state utilizzate per rilevare i segnali Rex che, come indicato sopra, possono procedere da un pulsante o da un sensore di presenza. In ogni caso, il dispositivo del sensore deve essere collegato a una delle voci destinate a questo, a seconda della porta affrontata. La configurazione hardware del controller della porta comprende un circuito di condizionamento di questi segnali digitali agli ingressi del microcontrollore, nonché una logica in modo che un’attivazione di uno qualsiasi di questi segnali lo interrompe dalla linea corrispondente all’interruzione esterna.4- 5

Firmware del controller della porta

La carta del controller della porta è la ricezione del codice inviato da uno dei due lettori attraverso il protocollo di Wiegand e confrontalo con quelli memorizzati nella memoria esterna In modo che, se si verifica una coincidenza e la politica di accesso viene applicata, l’accesso è dato alla porta in questione. Il firmware del microcontroller ottenuto utilizzando il compilatore PCW CSS, come precedentemente indicato, utilizzando la lingua C per la programmazione. Questo compilatore ha diverse strutture per il programmatore, in questo lavoro i driver forniti da questo strumento per la gestione dei dispositivi I2C e per l’implementazione di un dispositivo MODBUS slave rispettivamente. Quindi il programma è segato fondamentalmente in tre funzioni:

1. La funzione principale: principale.

2. La funzione di assistenza di interruzione dovuta al cambiamento di stato in uno dei quattro perni più significativi nella porta B.

3. La funzione di assistenza per interruzione esterna.

In figura 6, viene visualizzato lo schema di flusso della funzione principale. In questa funzione ciò che viene fatto è indagando costantemente l’arrivo di un messaggio Modbus. Se sì, è identificato che è il comando inviato dall’insegnante attraverso il messaggio in questione, e viene eseguita l’azione corrispondente, che non è altro che la lettura o la scrittura dei record e una risposta all’insegnante viene inviata. I comandi che vengono utilizzati in questa applicazione vengono letti in possesso di ricrescre, per la lettura del master dei record che memorizzano i codici utente del controller collegati e writemultipleregisters nel caso in cui si desidera modificare il contenuto di questi record.3

La figura 7 offre un diagramma di flusso della caratteristica di assistenza all’interruzione da parte del cambiamento di stato nei quattro bit più significativi della Porta B. L’obiettivo fondamentale di questa funzione è l’aggiornamento del buffer di codice Wiegand, perché verrà eseguito con l’arrivo di un po ‘ corrispondente a detto codice. Questa interruzione può essere presentata sia da un fianco di caduta che da un aumento in uno dei pin più significativi della porta B. Quindi, analizzando il funzionamento del protocollo di Wiegand, precedentemente esposto, si può dedurre che l’arrivo di un po ‘ Dalle linee di dati, rappresentate da un impulso di basso livello, ha causato due interruzioni mediante modifica dello stato nel PIN collegato a detta linea. Per questo motivo, è stato deciso di aggiornare il buffer di codice Wiegand solo con il rilevamento del fianco di impulso dal polso corrispondente all’arrivo di un po ‘, quindi è necessario prima leggere la porta e escludere i possibili casi in cui L’interruzione è stata motivata da un fianco di aumento. Se sì, vale a dire che l’interruzione è stata motivata da un lato negativo, il PIN è identificato con il quale viene prodotto l’impulso per aggiornare il buffer del codice con “1” o “0” come appropriato (DATA0 o DATA1) e Imposta la porta da dove viene il codice. Infine, è controllato se è stata raggiunta la fine del codice, nel qual caso deve essere determinata se il codice di arrivo è autorizzato, ovvero se viene memorizzato nella memoria del codice utente. Cassa affermativa, l’accesso è concesso se applicato il Politica di accesso.

La funzione di attenzione all’interruzione esterna L’unica cosa che fa è determinare con il quale le due porte si sono verificate il Rex e quindi consentire l’accesso. Resta inteso concedendo l’accesso da una porta, l’azione di sblocco di esso dal controller per un periodo di tempo di cinque secondi.

hardware del controller di interblocco

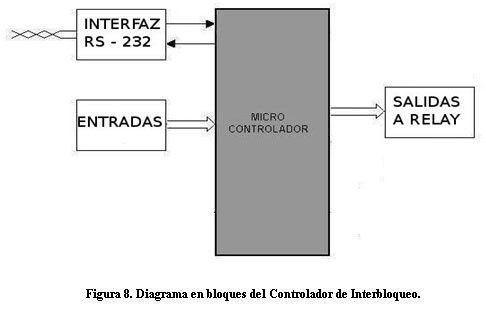

Nella figura 8 è mostrato uno schema della configurazione hardware della scheda che rappresenta il controller di interblocco.

Come puoi vedere, l’hardware del controller di interblocco è molto più semplice rispetto a quello del controller della porta. È formato, nella sua struttura di base, da otto ingressi digitali con i circuiti di condizionamento corrispondenti agli ingressi del microcontrollore e otto uscite da inoltrare. Come il controller della porta, il canale USART del microcontroller viene utilizzato per la comunicazione con il PC tramite il protocollo Modbus, quindi l’uso del circuito integrato MAX232 è anche necessario sopra.4-5

Firmware del controller di interblocco

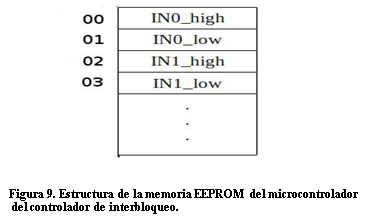

La funzione di base del controller di interblocco non è altro che rilevare gli ingressi e, a seconda di ciò che viene lettura e della configurazione precedente, attiva le uscite corrispondenti. La configurazione viene effettuata tramite un’applicazione di parametrizzazione che viene eseguita su un PC e che è collegato alla scheda tramite RS-232, che ha salvato nella memoria EEPROM interna del microcontrollore. La struttura di questa memoria è mostrata nella figura 9. Come si può vedere, nelle posizioni di essi un numero che codifica le uscite che devono essere attivate quando viene attivata qualsiasi voce. Questo modulo, nelle prime due posizioni. Trova la codifica del codice Uscite per la voce 0, quindi quella della voce 1 e così via. Due posizioni sono state utilizzate per ogni voce perché il protocollo Modbus utilizza record a 16 bit.

L’algoritmo della funzione principale del programma (principale) è mostrato in figura 10. è basato fondamentalmente sul Lettura costante della porta che costituisce gli ingressi del controller e quindi la mappati con la configurazione memorizzata nella memoria e, in questo modo, formano il risultato che viene quindi rimosso dalla porta di uscita. Di seguito viene esaminato dall’arrivo di un messaggio di protocollo Modbus e, in caso affermativo, è della forma di coccole che nel programma del controller della porta. Cioè, il comando inviato dall’insegnante è identificato attraverso il messaggio ricevuto, viene eseguita l’azione corrispondente e viene inviata una risposta all’insegnante.

Sviluppo della applicazione di parametrizzazione

Per la configurazione dei controller è stato necessario sviluppare un’applicazione software in modo che, facilmente, amichevole e intuitivo, l’operatore effettuerà tale parametrizzazione Questa applicazione deve contattare utilizzando la porta seriale RS-232 del PC con i driver per, in questo modo, scrivere e leggere la configurazione implementando il protocollo Modbus. Lo sviluppo è stato effettuato utilizzando il framework QT, per i motivi precedentemente espressi, con C ++ come linguaggio di programmazione.

È stato deciso di implementare una diversa applicazione di parametrizzazione per ciascun controller per motivi di comodità e chiarezza. Tuttavia, i due sono molto simili e differiscono in piccoli aspetti su come gestire i dati e rappresentare le informazioni. Questo sarà meglio malati come il processo di sviluppo delle applicazioni è indirizzato, che è descritto di seguito.

Applicazione di parametrizzazione del controller della porta

Per il caso del controller della porta, è stato proceduto un sollevamento dei requisiti dell’utente, ad inizio, per effettuare un sondaggio.

Requisiti funzionali:

1. L’applicazione deve essere collegata al controller, leggere la configurazione esistente e rappresentare le informazioni.

2. L’utente deve avere la possibilità di aggiungere e modificare i codici, nonché il criterio di accesso.

3. L’applicazione deve aggiornare il driver quando richiesto, per scaricare tutte le possibili modifiche nella configurazione dell’utente.

Requisiti non funzionali:

1. Uso della lingua spagnola in tutto il progetto.

2. Utilizzare un formato e uno stile uniforme in tutte le finestre dell’applicazione.

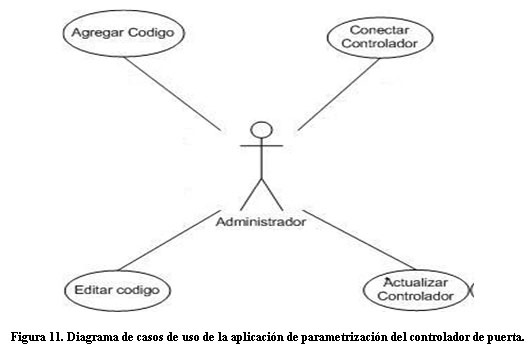

Dal sollevamento dei requisiti dell’utente, quindi, i casi di utilizzo sono definiti, il cui diagramma è mostrato in Figura 11. L’Attore di sistema è l’amministratore, che è l’unico operatore di sistema in grado di modificare e monitorare il Configurazione dei controller.

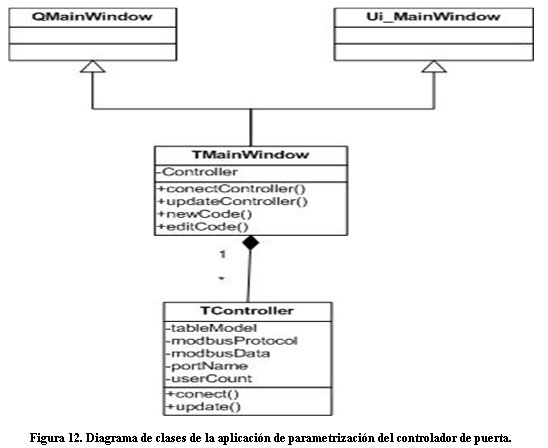

Dai casi di uso, è definito lo stadio di analisi che sarà parte dell’architettura come tale software e relazioni con ciascuno altro. Per la progettazione dell’applicazione, è stata utilizzata una struttura a due strati, composta dallo strato di presentazione, che rappresenta l’interfaccia con l’utente e il livello aziendale in cui viene eseguita la logica dell’applicazione nonché l’accesso ai dati.

La figura 12 mostra un diagramma di classi dell’applicazione. Il livello aziendale è formato da una singola classe: TCONTROLLER, che incapsula tutte le operazioni da eseguire con i controller. L’accesso ai dati viene eseguito utilizzando la libreria Open Source di campo, che consente una gestione semplice del protocollo Modbus senza dover padroneggiare molti dettagli di esso. Il livello di vista o la presentazione, è strettamente correlato al quadro QT, che fornisce le classi necessarie per lo sviluppo dell’interfaccia utente o la GUI dell’applicazione software. L’interfaccia è composta da una finestra principale, che eredita dalla classe QmainWindow della libreria QT stessa, due finestre vengono create dinamicamente dal tipo QDialog, per i casi in cui l’operatore desidera modificare i codici o impostare i parametri della connessione con il Controller rispettivamente.6-7

Va notato che la classe TController, che è da dove l’accesso ai dati attraverso il Biblioteca Fieldalk, ha un membro che costituisce il modello di dati, comunicare i codici e la politica di accesso, che vengono visualizzati nella vista. Qui un modello di design molto diffuso è stato utilizzato nello sviluppo del software chiamato Model Vista Controller (M-V-C), in cui il trattamento dei dati della sua presentazione è separato facilitando la riusabilità e la manutenzione. Il framework QT fornisce un’implementazione più semplice di questo modello, in modo che un modello dei dati venga creato creando un oggetto di tipo QSTANDARDITEMMODEL ed è associato a un oggetto visivo di tipo QTABLIVISHVE attraverso il quale le informazioni del modello sono presentate e modificate. In questo modo, l’elaborazione dei dati e il livello di presentazione vengono effettuati nel livello Business come un’interfaccia con l’utente.7-8

una volta che hai il design delle lezioni, è fatto un’analisi più profonda dell’uso Casi, ma da una diversa prospettiva, dal momento che la sequenza di interazioni cronologiche tra singoli oggetti del sistema in modo che ogni caso di utilizzo possa essere completamente eseguito.9

La figura 13 visualizza la sequenza di eventi per il caso di utilizzare il controller Connect. In questo caso, nella finestra principale dell’applicazione, oggetto MainWindow della classe TmainWindow, la possibilità è fornita tramite un pulsante che l’utente ordina la connessione con il controller. Inchedamente una finestra di dialogo viene data la possibilità di specificare i parametri di La connessione, racconta la porta del PC, la velocità, ecc. Quest’ultimo è stato creato creando un oggetto di connectionDialog ereditato di QDialog che presenta i campi associati ai parametri menzionati e restituisce i propri valori una volta che l’utente accetta la finestra di dialogo.

Una volta che l’oggetto MainWindow riceve informazioni, viene creato un oggetto della classe TController ed esegue il metodo OpenProtocollo di detto oggetto per aprire la connessione con i parametri specificati. Successivamente, l’oggetto controller esegue il comando dei riduttoriRegistrazione appartenente al protocollo Modbus, attraverso il quale viene letta la configurazione corrente del controller collegato. Con queste informazioni, quindi, il modello di dati viene aggiornato, con il quale viene inviato un segnale o un messaggio per l’aggiornamento automatico della vista dal meccanismo QT per il modello MVC menzionato sopra.10

il caso dell’uso Aggiungi codice, la cui sequenza è illustrata nella figura 14, inizia una volta che l’utente premere il pulsante corrispondente sulla finestra principale. Quando l’oggetto MainWindow riceve il segnale da questo evento, crea un oggetto della classe EditDialog ereditata da QDialog in cui sono forniti i campi necessari per la modifica del nuovo codice da aggiungere. Una volta che l’utente termina la modifica, il modello dei dati appartenenti all’oggetto del controller viene aggiornato e, automaticamente, avvia un segnale per l’aggiornamento di loro nella vista.7

la sequenza per il caso di utilizzare il codice di modifica è simile a quello di aggiungere il codice, la differenza sta in un leggero cambiamento nella modalità di aggiornamento dei dati nel modello, dal momento che qui non è aggiunto un nuovo record ma è determinato qual è il record che desideri cambiare e procedere alla sua modifica.

Infine, la figura 15 mostra la sequenza di eventi per il caso di utilizzo del controller di aggiornamento.Quando l’utente lo specifica per pulsante nella finestra principale, l’istanza dell’oggetto MainWindow è la funzione dell’oggetto del controller di aggiornamento. Questa funzione esegue il comando writemultipleregisters corrispondente al protocollo Modbus, che scrive la configurazione dei dati presenti nel modello nella configurazione della memoria di il controller collegato.

Applicazione di parametrizzazione del controller di interblocco

In questo caso il prodotto finale è simile a quello del controller della porta e la differenza risiede nella presentazione delle informazioni. Dire Le finestre sono le stesse tranne che gli elementi che li rendono cambiano. In questo modo, la finestra principale, invece di presentare una tabella per rappresentare i codici del controller della porta, in questo caso ciò che è disponibile è un albero, in cui le uscite che dipendono da esso vengono visualizzate su ciascun ingresso. Allo stesso modo, questa informazione si basa su un modello che fa parte di una classe TController appartenente al livello aziendale. Allo stesso modo, la finestra di dialogo per la modifica della configurazione cambia la sua composizione.

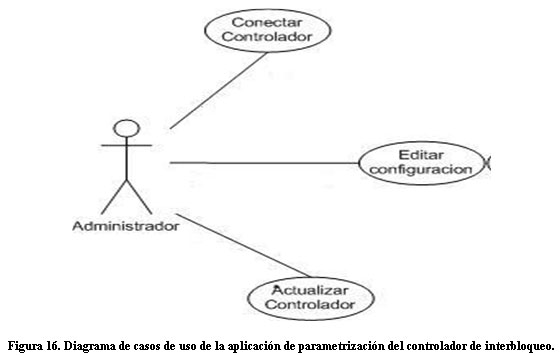

I requisiti dell’utente sono simili ad eccezione del requisito funzionale del controller della porta, poiché nel caso del controller di interblocco, i codici non vengono aggiunti, sono semplicemente output correlati con le voci. Pertanto, lo schema d’uso dell’uso ha una leggera modifica eliminando i casi di utilizzo di codice aggiuntivo e di modifica e incorpora un nuovo caso di utilizzo chiamato Modifica configurazione, che è illustrato nella Figura 16. La sequenza di eventi per questo caso è simile A quello di aggiungere e modificare il codice nel controller della porta, solo la diversa finestra di impostazione.

Risultati

Dopo la corrispondente simulazione dei controller utilizzando il software Proteus, è stato possibile Assemblaggio dell’hardware di loro in Picschool, che come sopra indicato, consiste in una specie di protober dove possono essere testate le prototipi di applicazioni basate su microcontrollers PIC. Il risultato atteso per il controller della porta era che ha ricevuto correttamente il codice Wiegand inviato da un lettore di prossimità appartenente al sistema Kantech. Dovrebbe inoltre essere comunicato correttamente con l’applicazione della parametrizzazione utilizzando il protocollo Modbus e, in base alla configurazione stabilita attraverso questa applicazione, fornendo accesso ai codici pianificati. Allo stesso modo, nel caso del controller di interblocco, che è stato perseguito, è stato che risponde correttamente nell’interazione tra gli ingressi e le uscite, in base alla configurazione precedente eseguita tramite l’applicazione di configurazione.

I test sono stati eseguiti gradualmente o per gradini. Nel caso del controller della porta, la comunicazione MODBUS è stata la prima verificata attraverso un’applicazione di terze parti, che si comporta come master, in esecuzione sul PC collegato al kit attraverso la porta seriale RS232. Con questo software è stato possibile verificare che le risposte del controller ai comandi inviate siano state corrette. Successivamente, è stato utilizzato per utilizzare l’applicazione di parametrizzazione sviluppata e un lettore di prossimità del sistema Kantech, che trasmette tramite il protocollo WiGand è stato collegato. Potrebbe essere verificato che i codici configurati e programmati nel controller attraverso l’applicazione di parametrizzazione siano stati accettati dal controller come corretto immediatamente dopo essere stato inserito tramite il lettore, comportando così correttamente sul proprio documento come controller della porta.

Allo stesso modo, il software di terze parti è stato utilizzato per il controller di interblocco per verificare la comunicazione Modbus. Gli ingressi sono stati accoppiati agli interruttori presenti nella Picschool e nelle uscite ai LED. In questo modo, le uscite potrebbero essere verificate, attivate con l’attivazione delle voci che rispettano la configurazione programmata attraverso il software che ha funzionato come MASTER MODBUS. Quindi, continuando con i test, il software di terze parti è stato sostituito dall’applicazione di parametrizzazione sviluppata, e si è anche comportato. Pertanto, si può concludere che lo sviluppo di controller di scala pilota è stato effettuato in modo soddisfacente e fuori il loro lavoro correttamente, come previsto.

Per quanto riguarda l’uso di microcontrollori, 19 linee di ingresso / uscita dei 32 disponibili nella PIC16F877 sono state utilizzate nel controller della porta, ma il restante può essere utilizzato in espansioni future o adattamenti se si desidera collegare i controller di rete , per esempio. Il canale I2C è stato utilizzato, così come l’uso e tre fonti di interruzione. Il firmware ha occupato il 57% della memoria ROM o del programma e utilizza il 65% della RAM o la memoria dati.Nel caso del controller di interblocco, che ha un microcontroller simile, è stata utilizzata anche una parte dell’ingresso totale / uscita disponibile, in questo caso 18. Allo stesso modo le linee rimanenti possono essere richieste per un’espansione per necessità di indagare a Maggiore numero di voci o gestire una maggiore quantità di uscite, citando due esempi. Anche l’uso del canale e solo una fonte di interruzione è stata utilizzata. Il firmware ha occupato il 20% della ROM e utilizza il 39% della RAM.4

Conclusioni

al lavoro è stato esposto la concezione e lo sviluppo di un sistema di controllo di accesso e interblocco, che Incluso il set-up, entrambi i controller che l’applicazione di parametrizzazione. Questi elementi sono stati testati lanciando risultati soddisfacenti. Il sistema porterà vari vantaggi e benefici nella sua implementazione nel CIM, come un maggiore supporto tecnico e personalizzazione di unicayor. Lo sviluppo della domanda di parametrizzazione è stato effettuato tenendo conto di una struttura da livelli, nonché l’uso del modello di progettazione M-V-C, garantendo una maggiore manutenzione e riutilizzo del codice, elementi chiave in buona tecnica del software. Nello sviluppo dei controller, allo stesso modo, sono stati presi in considerazione diversi fattori per maggiori prestazioni e compatibilità del sistema, come ad esempio:

· · Uso del protocollo di Wiegand in comunicazione con i lettori.

· Protocollo Modbus Utilizzare nella comunicazione con l’applicazione di parametrizzazione che viene eseguita sul PC.

· Memoria esterna Utilizzare per memorizzare la configurazione nel caso del controller della porta, che facilita la manutenzione o la sostituzione di essi abilitando l’importazione / esportazione dei dati.

Il sistema ottenuto funziona autonomamente. Tuttavia, il modo in cui è stato progettato fornisce possibilità di espansione senza molta complicazione, per integrarla in un sistema di supervisione o SCADA con l’implementazione di una rete Modbus.

Riferimenti

1. Pedreira, M. “Supervisione dell’accesso ai locali dal centro di immunologia molecolare”. Tesi di diploma. CUJAE, 2008.

2. Cosentino, L. “Controllo di accesso, elementi di identificazione”. Rnds. 2008, 168 p.

3. PEFHANY, Protocollo S. Modbus. 2000.

4. Microchip Technology Inc. Scheda tecnica PIC16F87XA. 1998.

5. Breijo, ad es. Compilatore CCS e simulatore Proteus per microcontrollori PIC. Messico: Marcombo, 2008. 276 p. ISBN: 978-970-15-1397-2.

6. Eels, P. Strategie di stratificazione. Cupertino: software razionale, 2002. 13 p.

7. Thelin, J. Fondazioni dello sviluppo del QT. New York: APREST, 2007. 528 p. ISBN: 978-1-59059-831-3

8. Gamma, E., Helm, R., Johnson, R., Vlissides, J. Design Patterns: elementi di software riutilizzabile Object-Oriente. 1997. 431 p.

9. Schmuller, J. Apprendimento UML 24 ore. 2004. 398 p.

10. Fieldalk Inc. Fieldtaltalk Modbus Master C ++ Library Software manuale. 2009.