Privacidade e cookies

Este sitio usa cookies. Continuando, acepta o seu uso. Obteña máis información; Por exemplo, sobre como controlar as cookies.

Suite Burp é excelente Ferramenta para a execución de probas de seguridade en aplicacións web. O seu desarrollador é PORTSWIGGER LTD, empresa no Reino Unido e o portal oficial do produto pódese atopar en Portswigger.net/burp.

Burp Suite é unha ferramenta moito máis completa que owasp Zap pero tamén máis complexo de usar Para o número de opcións que ten. Nesta entrada mostrarémosme como debe configurarse a suite Burp no proxy de interceptación ou como eles mesmos o chaman: Man-in-the-Middle. Esta configuración será necesaria para executala para executar probas de seguridade con suite de Burp, como a análise da xeración de tokens de sesión.

Paso 1. Ten unha instalación de suite de Burp

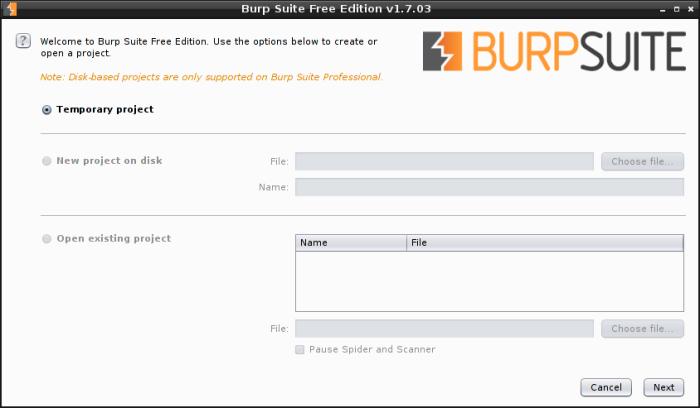

para iso Tutorial Eu vou usar a versión gratuita que trae Kali Linux. Isto me aforra tempo de instalación, configuración e actualización. Para a súa execución en Kali Linux só tes que abrir un terminal e escribir burgsuite (Figura 1). Se queres instalalo directamente, podes atopar un excelente tutorial nesta ligazón.

Figura 1. Comezando unha sesión de traballo con BurgSuite de Kali Linux.

Paso 2. Iniciar Suite de Burp e revisar o proxy Proxy Man-in-the-Middle Settings

O inicio e configuración en Brup Suite é moi Simple:

Figura 2. Cando iniciamos a suite de Burp veremos esta primeira xanela. Como estamos a usar a versión gratuita, só faremos clic no botón Seguinte.

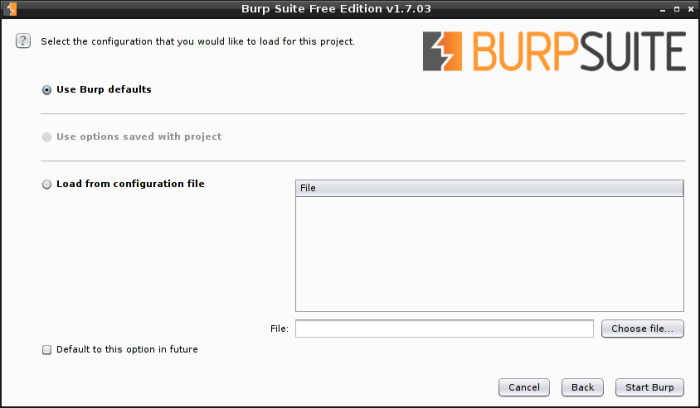

Figura 3. Neste punto Podemos facer clic en Iniciar Burp, se non ten ningunha configuración previamente feita.

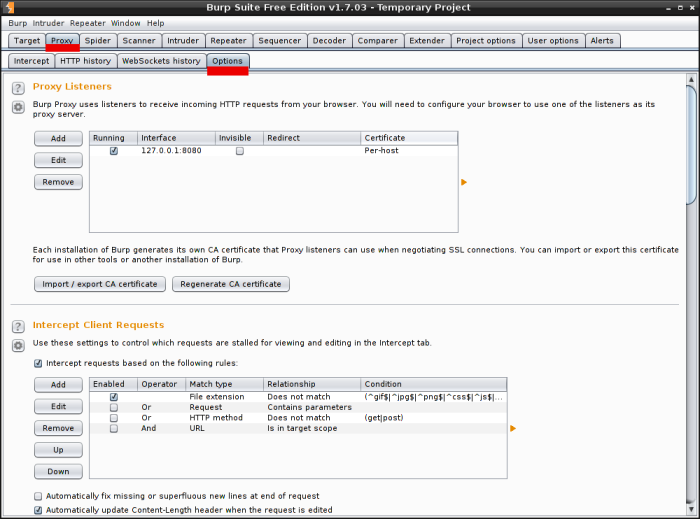

Figura 4. O seguinte paso é ir ao proxy TAB – >. Ambos están indicados en vermello. É esencial que a caixa de verificación funcione se activa para o interceptor proxy ao traballo.

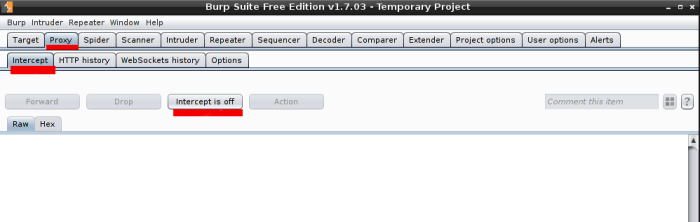

Figura 5. É moi importante para Desactivar, nesta fase de inicio a opción de interceptación. Esta opción está situada en Proxy – > Intercept. Se estás activado, isto significa que estará esperando que o especialista modifique algunha parte da solicitude, como realizar un parámetro de manipulación. Se estás fóra do modo, como estamos suxerindo ao comezo, comportarase de forma similar ao proxy de Owasp Zap e só se rexistrará para rexistrar solicitudes e respostas HTTP.

Paso 3. Firefox + Configuración do navegador O complemento Proxy Foxy

Debemos indicar agora ao navegador que as solicitudes e as respostas HTTP deben viaxar a través do motor Proxy de Suite Burp. Para iso, hai dúas opcións:

configuración manual sen complemento:

Figura 6. O máis sinxelo Opción está configurando directamente o proxy no navegador. A principal vantaxe é que non depende da configuración dun complemento para facelo. A desvantaxe é que ten que facer este proceso manual e é bastante tendido cando está a facer unha proba de seguridade e quere consultar calquera información sen pasar polo proxy. Só tes que especificar: proxy 127.0.0.1 e porto: 8080. Noutras palabras, coloque a mesma configuración que aparece na Figura 4.

Configuración co complemento Proxy Foxy:

Primeiro, imos á ligazón estándar de FoxyProxy e instalaremos o complemento en Firefox, tamén hai unha versión para Chrome.

Figura 7. Unha vez instalado o proxy Foxy, o seu ícono representativo aparecerá xunto á barra de enderezos. Fai clic co botón dereito sobre isto e vaia a Opcións / Opcións.

Figura 8. Na xanela de configuración imos Ir á opción Engadir nova opción de proxy.

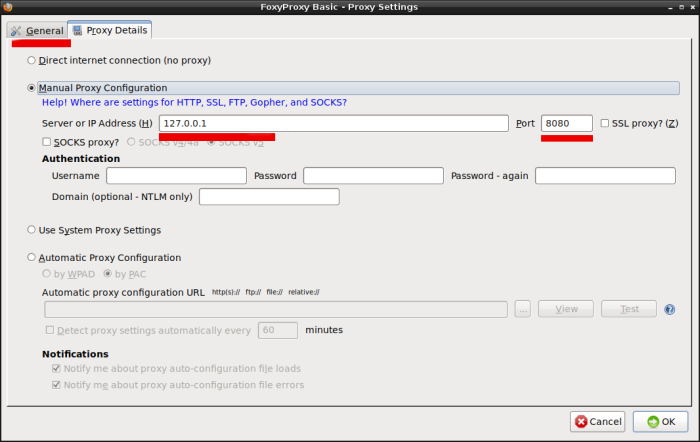

Figura 9. Neste punto só temos que realizar o proxy Configuración cos mesmos datos da Figura 4. Completada a edición que imos á opción xeral.

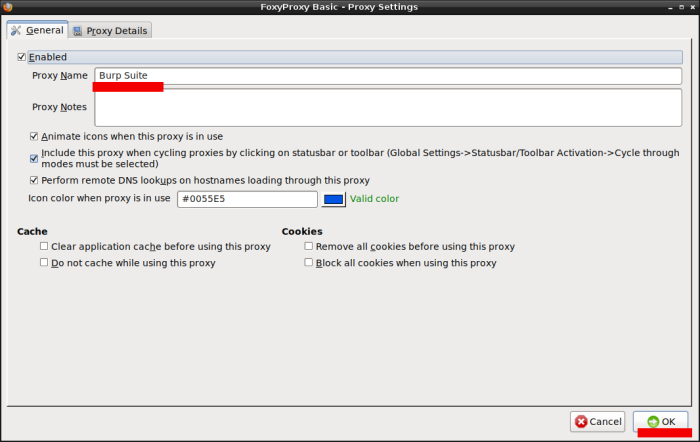

Figura 10 Na opción xeral, escribimos un nome de identificación para o proxy que acabamos de crear e finalmente fai clic no botón Aceptar.

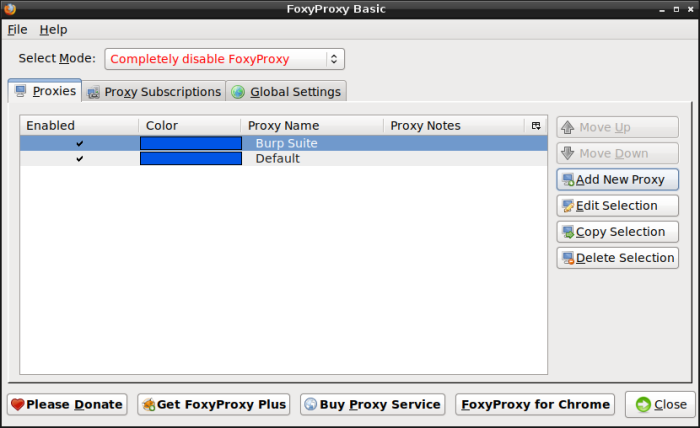

Figura 11. Se fixemos todos os pasos correctamente, podemos ver como o proxy creado aparece na lista do complemento.

Paso 4.Usando suite de Burp no modo proxy man-in-the-media

Figura 12. Finalmente, podemos ver como as peticións e As respostas HTTP interceptadas por Burp Suite entre Firefox e o servidor web. Neste caso, estivemos navegando na aplicación web do proxecto webGeat, contido no proxecto VM do proxecto OWAP BWA.

Conclusións

Neste post vimos como facelo Realizar a configuración básica da suite BURP. Esta é a base da realización de diferentes tipos de probas de seguridade con esta ferramenta. No seguinte artigo sobre Burp Suite, imos aprender a analizar a aleatoriedade dos tokens da sesión.

Espero que este artigo sexa útil e contribúa a mellorar a seguridade das túas aplicacións web.

S4Lud0s e H4ST4 O seguinte P0st !!!