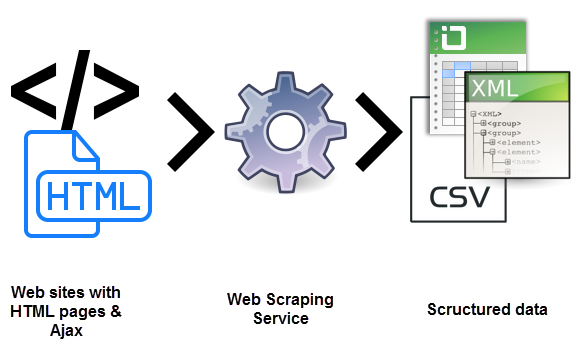

Seguramente xa se preguntas cal é o sitio web de raspado. É un proceso de uso de bots para extraer contido e datos dun sitio web. Deste xeito extrae o código HTML. E, con el, os datos almacenados na base de datos. Isto significa que pode duplicar ou copiar todos os contidos do sitio web noutro lugar.

O sitio web de raspar úsase en moitas empresas dixitais que están dedicadas á colección de bases de datos. Para aclarar mellor o que o sitio web de raspado debe saber cales son os casos de uso lexítimo:

- Os robots dos motores de busca Seguir un sitio web, analizar o seu contido e logo clasificalo.

- sitios de comparación de prezos que implementan bots para obter automáticamente prezos e descricións de produtos para sitios web de vendedores aliados.

- empresas de investigación de mercado que o utilizan para extraer datos de foros e redes sociais.

Para ter máis información sobre o que o raspado web debe saber que tamén se usa con fins ilegais. Incluíndo o raspado de prezos e o roubo de contido de copyright. Unha entidade dixital afectada pode sufrir graves perdas financeiras. Sobre todo se é unha empresa que está baseada principalmente en modelos de prezos competitivos ou ofertas en distribución de contido.

Realmente sabes cal é o sitio de raspado?

As ferramentas web de raspación son software, é dicir, bots programados para examinar bases de datos e extraer información. Utilízase unha gran variedade de tipos de botellas, moitas delas completamente personalizables para:

- Recoñecer as estruturas exclusivas de sitios HTML.

- Extraer e transformar contido.

- Almacenar datos.

- Extraer datos da API.

Dado que todos os bots usan o mesmo sistema para acceder aos datos do sitio, ás veces é difícil distinguir entre bots lexítimos e bots maliciosos.

diferenzas clave entre bots lexítimos e maliciosos

Hai algunhas diferenzas clave que axudarán a distinguir entre os dous:

- Os robots lexítimos identificáronse coa organización pola que o fan. Por exemplo, Googlebot identifícase no seu cabeceiro HTTP como pertencente a Google. Os robots maliciosos, ao revés, pasan a través dun tráfico lexítimo ao crear un usuario falso HTTP.

- Os robots lexítimos respectan o ficheiro Robot.txt dun sitio web que enumera as páxinas que pode acceder a un robot e aqueles Quen non. O malicioso, por outra banda, rastrexa o sitio web independentemente do que o operador do sitio permitiu.

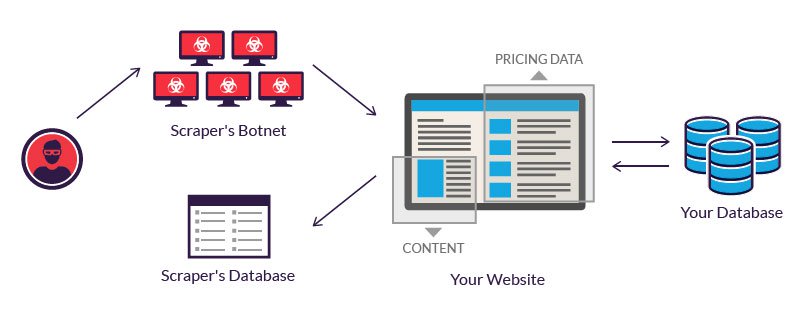

Os bots lexítimos de bots invisten en servidores para procesar a gran cantidade de datos que se extrae. Un atacante, que carece de tal orzamento, moitas veces resorta ao uso dunha rede de botellas. É dicir, ordenadores geográficamente dispersos, infectados co mesmo malware e controlados desde unha ubicación central.

Os propietarios de ordenadores de bots individuais non saben a súa participación. O poder combinado dos sistemas infectados permite grande escala rascado de diversos sitios diferentes por parte do autor.

Exemplos do que o sitio web da rascado é

O sitio web de raspar é considerado malicioso cando se extraen os datos sen o permiso dos propietarios do sitio web. Os dous casos de uso máis comúns están raspando prezos e roubo de contido.

1.- Prezos de raspado

en rascado de prezo é unha das variantes para saber cal é o sitio web de raspado. É un atacante que xeralmente usa unha rede BOT desde a que lanzará Bots de raspado web para inspeccionar as bases de datos da competición. O obxectivo é acceder a información de prezos, gañar rivais e aumentar as vendas. Para os atacantes, un raspado de prezo exitoso pode facer as súas ofertas resaltadas nos sitios web de comparación.

Ataques a miúdo ocorren en industrias onde o prezo dos produtos é fácil de comparar. Porque o prezo ten un papel importante nas decisións de compra. As vítimas do rascado de prezos poden ser axencias de viaxes, vendedores electrónicos en liña, etc.

Por exemplo, os comerciantes electrónicos de smartphone, que venden produtos similares a prezos relativamente importantes, son obxectivos frecuentes. Para permanecer competitivos, teñen que vender os seus produtos ao mellor prezo posible.

xa que os clientes sempre elixen a partir da oferta máis económica.Para obter unha vantaxe, un provedor pode usar un bot para raspar continuamente os sitios web dos seus competidores e actualizar case instantáneamente os seus propios prezos de conformidade.

2.- O contido de raspación

raspado contido é Outras formas que nos permite entender cal é o sitio de raspado. É dicir, o roubo a gran escala dun determinado sitio. Os obxectivos típicos inclúen catálogos de produtos en liña e sitios web que están baseados no contido dixital para impulsar o negocio. Para estas empresas, un ataque de rascado de contido pode ser devastador.

Por exemplo, os directorios de empresas en liña investiron cantidades significativas de tempo, diñeiro e enerxía na construción da súa base de datos. O raspado pode facer que todo vaia ao traste. Utilízase en campañas de envío de correo non desexadas. O Inverso aos competidores. É probable que calquera destes feitos afectará os resultados dunha empresa e as súas operacións diarias.

Protección contra a web de raspación

1.- É importante actuar legalmente

A forma máis sinxela de evitar a raspación é tomar unha medida legal. Un no que pode dicir xudicialmente o ataque e no que mostra que o raspado web non está permitido.

Pode incluso demandar posibles raspadores se o prohibiu explícitamente os seus termos de servizo. Por exemplo, LinkedIn demandou un conxunto de raspadores o ano pasado, dicindo que a extracción de datos de usuario a través de solicitudes automatizadas é equivalente á piratería.

2.- Evitar os ataques das solicitudes que chegan

Mesmo se publicou un aviso legal que prohibe raspar os seus servizos, é posible que un atacante potencial aínda queira avanzar co proceso. Pode identificar posibles enderezos IP e evitar que as solicitudes chegan ao seu servizo ao filtrar a través do firewall.

Aínda que sexa un proceso manual, os modernos provedores de servizos de nube danlle acceso a ferramentas que bloquean os posibles ataques. Por exemplo, se está hospedando os seus servizos nos servizos web de Amazon, o escudo de AWS axudaría a protexer o servidor de posibles ataques.

3.- Usar Solicitar fichasification tokens (CSRF)

cando Usando tokens CSRF na súa aplicación, evitará que as ferramentas automatizadas realicen solicitudes arbitrarias aos URL de invitados. Un token CSRF pode estar presente como un campo de formulario oculto.

Para superar un token CSRF, é necesario cargar e analizar a marca e buscar o token correcto, antes de agrupalo xunto coa solicitude. Este proceso require habilidades de programación e acceso a ferramentas profesionais.

4.- Use o ficheiro .htaccess para evitar raspar

.htaccess é un ficheiro de configuración para o seu servidor web. E pode modificarse para evitar que os raspadores accedan aos seus datos. O primeiro paso é identificar raspadores, que se poden facer a través de Google Webmasters.

Unha vez que os identificou, pode usar moitas técnicas para deter o proceso de raspar cambiando o ficheiro de configuración. En xeral, este ficheiro non está habilitado polo que ten que estar habilitado, só así interpretará os ficheiros que poñerá no seu directorio.

5.- Evitar a hotlinking

Cando se rascaba o seu contido, as ligazóns en liña a imaxes e outros ficheiros copian directamente no sitio do atacante. Cando o mesmo contido amósase no sitio do atacante, dixo que o recurso está directamente ligado ao seu sitio web.

Este proceso de mostrar un recurso que está aloxado no servidor nun sitio web diferente chámase hotlinking. Cando evites unha ligazón activa, unha imaxe deste tipo, cando se amosa nun sitio diferente, non se fai a través do teu servidor.

6.- Enderezos IP específicos das listas negras

Se identificaches enderezos IP ou patróns de enderezo IP que se usan para raspar, simplemente podes bloquealos a través do teu .htaccess.

7.- Limitar o número de solicitudes de enderezo IP

Como alternativa, tamén pode limitar o número de solicitudes desde unha dirección IP. Aínda que poida que non sexa útil se un atacante ten acceso a varias direccións IP. Tamén pode usar un caso de solicitudes anormais desde unha dirección IP.

O que ten que facer é bloquear o acceso das direccións IP coñecidas do servizo de seguimento de aloxamento e nube para asegurarse de que un atacante non poida Use este servizo para eliminar ou copiar os seus datos.

8.- Crear “honeypots”

Un “honeypot” é unha ligazón a un contido falso que é invisible para un usuario normal, pero Está presente no HTML. Aparecería cando un programa analiza o sitio web.Ao redireccionar un raspador para devanditos honeypots, pode detectar raspadores e facer que os restos de recursos visiten páxinas que non conteñan datos.

Polo tanto, non te esquezas de desactivar esas ligazóns no teu ficheiro robots.txt para facer Seguro que un buscador buscador non remate en tales honeypots.

9.- Cambiar a estrutura do HTML con frecuencia

A maioría dos seguidores analizan o HTML que se obtén no servidor. Para facer que sexa difícil acceder a raspadores a datos, pode cambiar a estrutura HTML. Para iso, un atacante debe evaluar de novo a estrutura do seu sitio web para extraer os datos. Outra clave para saber cal é o sitio web de raspado.

10.- Proporcionar API

Pode permitir a extracción de datos selectivos do seu sitio se establece certas regras. Unha forma é crear API baseada en subscricións para controlar e dar acceso aos seus datos. A través das API, tamén pode supervisar e restrinxir o uso do servizo que ofrece.

Se non quere que raspando problemas web ou complicacións de calquera tipo que sempre debería confiar en plataformas que lle dan seguridade. E iso tamén, ofrécelle os servizos que necesitas para cada campaña de marketing. E diante podes axudarche a este respecto. Confío nos nosos servizos de marca & Marketing de contido e verás como será fácil e eficaz.