Confidentialité et cookies

Ce site utilise des cookies. En continuant, vous acceptez votre utilisation. Se procurer plus d’information; Par exemple, sur la façon de contrôler les cookies.

annonces

Ce site utilise des cookies. En continuant, vous acceptez votre utilisation. Se procurer plus d’information; Par exemple, sur la façon de contrôler les cookies.

annonces

La suite BURP est un excellent Outil pour l’exécution des tests de sécurité dans les applications Web. Son développeur est PortSwigger Ltd, société au Royaume-Uni et le portail officiel du produit se trouve sur PortSwigger.net/burp.

Burp Suite est un outil beaucoup plus complet que Owasp Zap mais aussi plus complexe à utiliser Pour le nombre d’options que vous avez. Dans cette entrée, je montrerai comment Burp Suite doit être configuré dans le proxy d’interception ou comme ils l’appelent eux-mêmes: homme au milieu. Cette configuration sera nécessaire pour l’exécuter pour exécuter des tests de sécurité avec Burp Suite, telles que l’analyse de la génération de jetons de session.

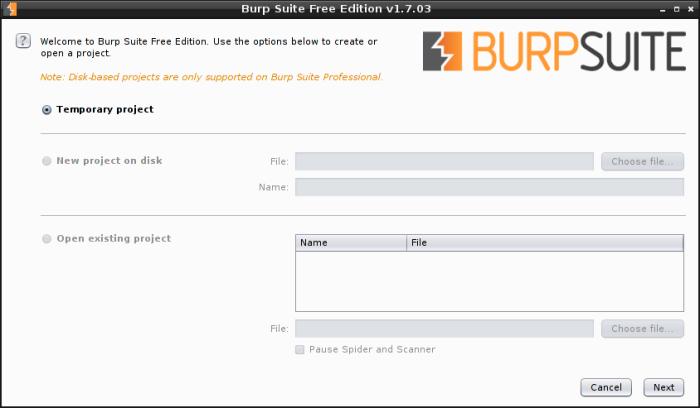

pour cela Tutoriel J’utiliserai la version gratuite que Kali Linux apporte. Cela me sauve du temps d’installation, de la configuration et de la mise à jour. Pour votre exécution à Kali Linux, il vous suffit d’ouvrir un terminal et de taper Burgsuite (Figure 1). Si vous souhaitez l’installer directement, vous pouvez trouver un excellent didacticiel sur ce lien.

Figure 1. Démarrer une séance de travail avec Burgsuite de Kali Linux.

Le démarrage et la configuration dans la suite de BrUP est très Simple:

Figure 2. Lorsque nous commençons Burp Suite, nous verrons cette première fenêtre. Comme nous utilisons la version gratuite, nous allons seulement cliquer sur le bouton Suivant.

Figure 3. À ce stade Nous pouvons cliquer sur Démarrer Burp, si vous n’avez pas eu de configuration précédemment effectuée.

Figure 4. La prochaine étape est d’aller à l’onglet proxy – > options. Les deux sont indiqués en rouge. Il est essentiel que la case à cocher est activée pour que l’intercepteur de proxy fonctionne pour fonctionner.

Figure 5. Il est très important de Désactivez, dans cette étape de démarrer l’option d’interception. Cette option est située dans Proxy – > Intercept. Si vous continuez, cela signifie que cela attendra le spécialiste de modifier une partie de la demande, telle que l’exécution d’un paramètre altérant. Si vous êtes en mode OFF, comme nous le suggérons le début, il se comportera de la même manière à Owasp Zap Proxy et sera enregistré uniquement pour enregistrer les demandes et les réponses HTTP.

Nous devons maintenant indiquer au navigateur que les demandes HTTP et les réponses doivent parcourir le moteur proxy Burp Suite. Pour cela, il existe deux options:

Configuration manuelle sans plug-in:

Figure 6. Le plus simple Option Il configure directement le proxy dans le navigateur. Le principal avantage est que vous ne dépendez pas de la configuration d’un plugin à le faire. L’inconvénient est que vous devez faire ce processus manuel et il est tout à fait avendu lorsque vous effectuez un test de sécurité et que vous souhaitez consulter toute information sans passer par le proxy. Il vous suffit de spécifier: Proxy 127.0.0.1 et Port: 8080. En d’autres termes, mettez la même configuration sur la figure 4.

Configuration avec le plug-in Foxy Proxy:

Tout d’abord, nous irons au lien de foxyproxy-standard et nous allons installer le plugin dans Firefox, il existe également une version pour chrome.

Figure 7. Une fois Foxy Proxy installé, votre icône représentative apparaîtra à côté de la barre d’adresse. Cliquez avec le bouton droit de la souris sur cette option et accédez aux options / options.

Figure 8. Dans la fenêtre de configuration, nous allons aller à l’option Ajouter une nouvelle proxy.

figure 9. À ce stade, nous n’avons qu’à exécuter le proxy. Paramètres avec les mêmes données sur la figure 4. Terminé l’édition Nous allons à l’option générale.

10 Dans l’option générale, nous écrivons un nom d’identification pour le proxy que nous venons de créer et enfin cliquez sur le bouton OK.

Figure 11. Si nous avons fait toutes les étapes correctement, nous pouvons voir comment la proxy créée apparaît dans la liste du plug-in.

Figure 12. Enfin, nous pouvons voir comment les pétitions et Réponses HTTP interceptées par Burp Suite entre Firefox et le serveur Web. Dans ce cas, nous parcourions l’application Web du projet de webgoat, contenu dans la machine virtuelle du projet Owasp BWA.

Dans ce poste, nous avons vu comment Effectuez la configuration de base de Burp Suite. C’est la base de la réalisation de différents types de tests de sécurité avec cet outil. Dans le prochain article sur la suite Burp, nous apprendrons comment analyser le caractère aléatoire des jetons de session.

J’espère que cet article a été utile et contribue à améliorer la sécurité de vos applications Web.

S4LUD0S et H4ST4 Le prochain P0ST !!!