Privadesa i galetes

Aquest lloc utilitza galetes. A l’continuar, acceptes el seu ús. Aconsegueix més informació; per exemple, sobre com controlar les galetes.

Burp Suite és una excel·lent eina per a l’execució de proves de seguretat en aplicacions web. El seu desenvolupador és PortSwigger Ltd, empresa del Regne Unit i el portal oficial del producte el pots trobar a portswigger.net/burp.

Burp Suite és una eina molt més completa que OWASP ZAP però també més complexa d’utilitzar per la quantitat d’opcions que té. En aquesta entrada mostraré com s’ha de configurar Burp Suite a intermediari d’intercepció o com ells mateixos l’anomenen: man-in-the-middle. Aquesta configuració serà necessari realitzar-la per executar proves de seguretat amb Burp Suite com ara l’anàlisi de la generació de tokens de sessió.

Pas 1. Disposar d’una instal·lació de Burp Suite

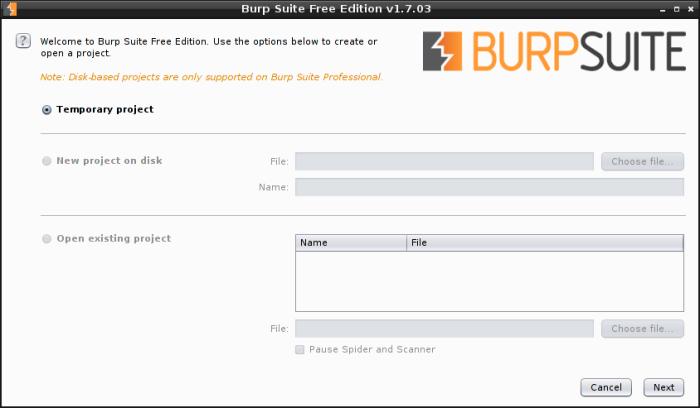

per a aquest tutorial utilitzaré la versió Free que porta Kali Linux. Això em estalvia temps d’instal·lació, configuració i actualització. Per a la seva execució en Kali Linux només has d’obrir una terminal i teclejar burpsuite (figura 1). Si vols instal·lar-lo directament, pots trobar un excel·lent tutorial en aquest enllaç.

Figura 1. Iniciant a una sessió de treball amb Burpsuite des Kali Linux .

Pas 2. Iniciant Burp Suite i revisant la configuració proxy servidor intermediari man-in-the-middle

l’inici i configuració en Brup Suite és molt senzill:

Figura 2. Quan iniciem Burp Suite veurem aquesta primera finestra. Com estem fent servir la versió free només farem clic al botó Next.

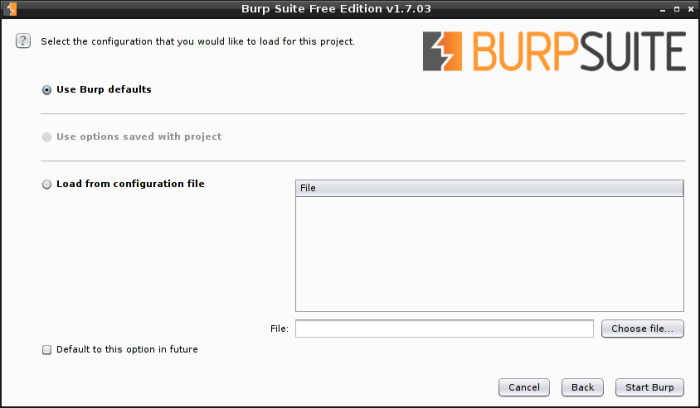

Figura 3. En aquest punt podrem fer clic a Start Burp, si no tenies cap configuració realitzada prèviament.

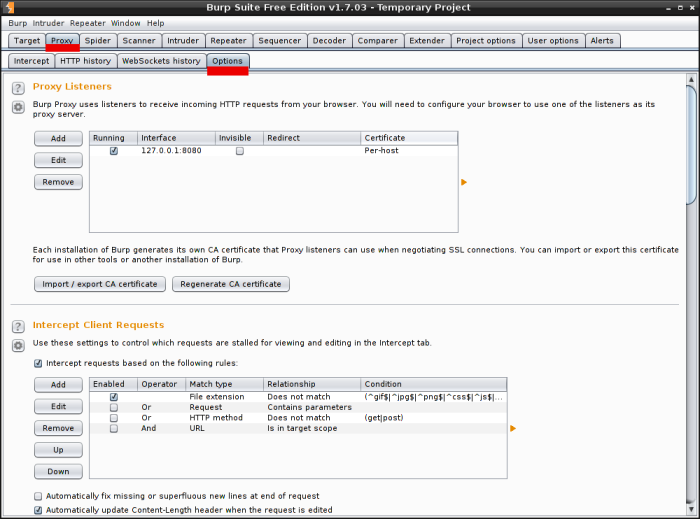

Figura 4. El proper pas és anar a la pestanya proxy – > Options. Totes dues estan assenyalades en vermell. És fonamental que el checkbox Running estigui activat perquè el servidor intermediari interceptor funcioni.

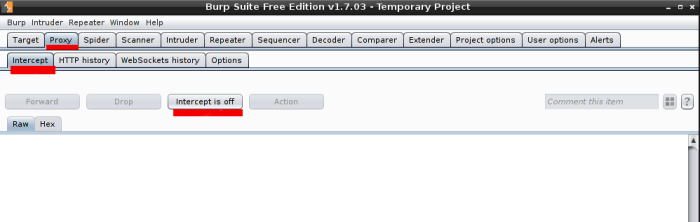

Figura 5. És molt important desactivar, en aquesta etapa d’inici l’opció Intercept. Aquesta opció es troba en Proxy – > Intercept. Si està en On, vol dir que estarà en espera que l’especialista modifiqui alguna part de la petició, com ara realitzar un Parameter tampering. Si està en mode Off, com estem suggerint a l’inici, es comportarà similar a OWASP ZAP Proxy i es dedicarà només a registrar les peticions i respostes HTTP.

Pas 3. Configuració de el navegador Firefox + el connector Foxy proxy

Ara hem de indicar-li a el navegador que les peticions i respostes HTTP han de viatjar a través de l’motor intermediari de Burp Suite. Per a això hi ha dues opcions:

Configuració manual sense connector:

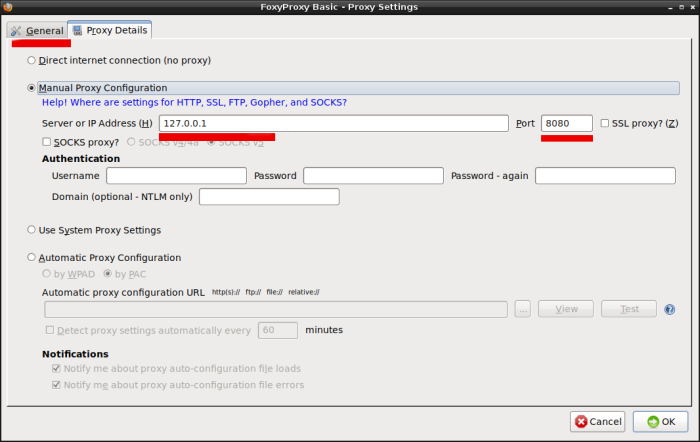

Figura 6. L’opció més simple és configurar directament el proxy al navegador. L’avantatge principal és que no depens de la configuració d’un connector per a fer-ho. El desavantatge és que has de fer aquest procés manual i és força tendioso quan aquestes fent una prova de seguretat i desitges consultar alguna informació sense passar pel proxy. Només has d’especificar: Proxy 127.0.0.1 i Port: 8080. En altres paraules, posar la mateixa configuració que apareix a la figura 4.

Configuració amb el connector Foxy Proxy: amor

Primer, anirem a l’enllaç FoxyProxy-standard i instal·larem el plugin a Firefox, també hi ha una versió per Chrome.

Figura 7. Un cop instal·lat Foxy Proxy, apareixerà el seu icona representatiu a la banda de la barrar de direccions. Realitzem clic dret sobre aquest i anirem a Opcions / Options.

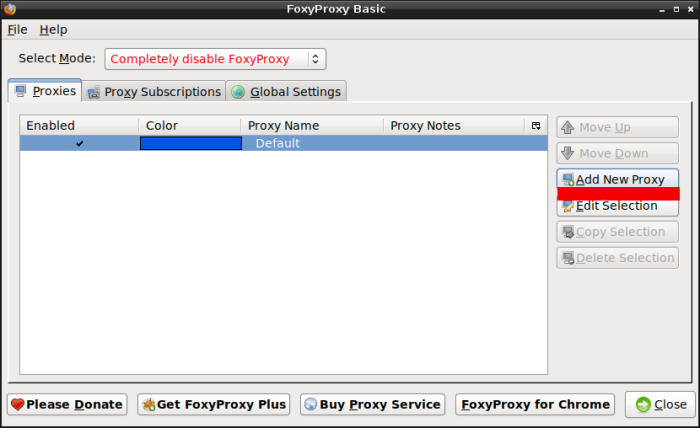

Figura 8. A la finestra de configuració anirem a l’opció Add New proxy.

Figura 9. En aquest punt només hem de realitzar la configuració del servidor intermediari amb les mateixes dades de la figura 4. Conclosa l’edició anem a l’opció general.

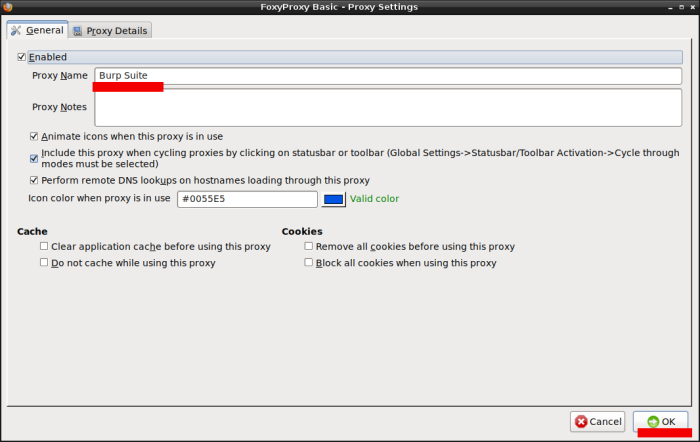

figura 10. en l’opció general, escrivim un nom identificatiu per al servidor intermediari que acabem de crear i finalment fem clic al botó OK.

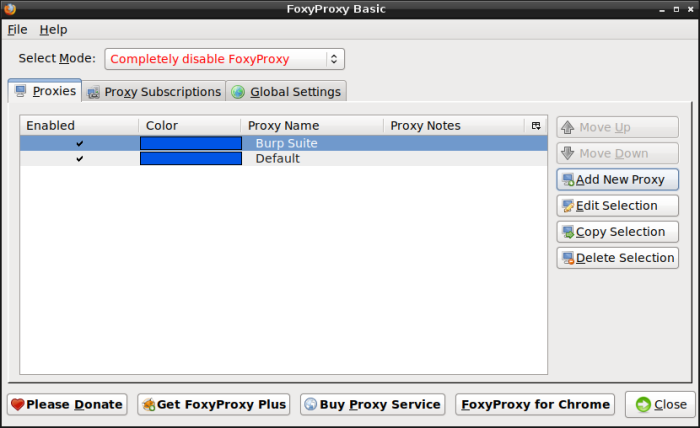

Figura 11. Si vam fer tots els passos correctament podem veure com el proxy creat apareix en el llistat de el connector.

Pas 4.Utilització de Burp Suite en mode servidor intermediari man- in – the – middle

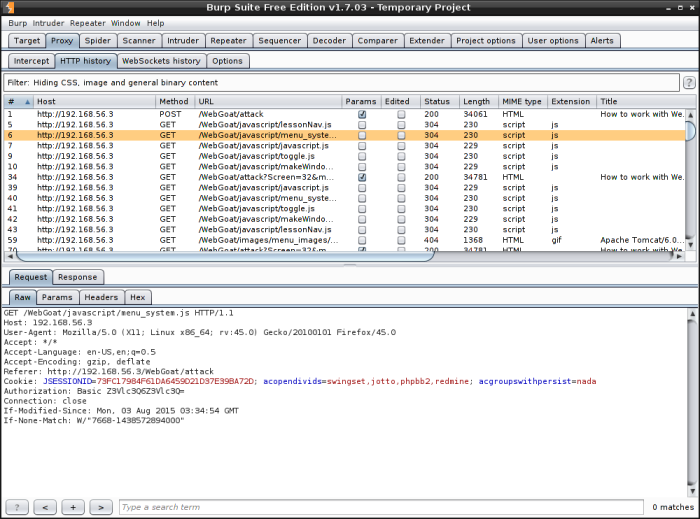

Figura 12. Finalment , podem veure com es registren les peticions i respostes HTTP interceptades per Burp Suite entre Firefox i el servidor web . En aquest cas estàvem navegant en l’aplicació web de el projecte WebGoat , contingut en la VM de el projecte OWASP BWA .

Conclusions

En aquesta entrada vam veure com fer la configuració bàsica de Burp Suite. Aquesta és la base per a la realització de diferents tipus de proves de seguretat amb aquesta eina. En el proper article sobre Burp Suite , aprendrem com analitzar l’aleatorietat dels tokens de sessió .

Espero que t’hagi estat útil aquest article i contribueixi a millorar la seguretat de les teves aplicacions web.

S4lud0s i h4st4 el próx1m0 p0st !!!